О чем речь? Утечка информации – это несанкционированное распространение данных. Несмотря на то, что подобная кража всегда имеет негативные последствия для компании, риски ее возникновения практически невозможно снизить до нуля.

Как предотвратить? Тем не менее, это вовсе не означает, что ничего сделать нельзя. Совмещение грамотной кадровой политики, обучения в сфере информационной безопасности, современных средств защиты позволит значительно снизить вероятность утечки.

В статье рассказывается:

- Суть утечки информации

- Причины утечек информации

- Типы каналов утечки информации

- 5 признаков уязвимости информации в компании

- Первые действия при обнаружении утечки информации

- 5 принципов информационной безопасности компании

- Профилактика утечек информации

- Программные средства защиты от утечки информации

- 3 примера громких утечек информации

-

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.Бесплатно от Geekbrains

Суть утечки информации

Термин «утечка информации» используется для обозначения бесконтрольного распространения важных сведений за пределы компании, объекта, круга лиц, имеющих разрешение на доступ к определенным данным. При выявлении таких фактов необходимо оперативное вмешательство. Безусловно, лучшим вариантом решения подобных проблем является проведение превентивных мероприятий для предотвращения утечки той информации, которая попадает в категорию «ограниченного доступа».

На данном этапе развития технологий доступны четыре средства для передачи информации: лучи света, физические носители (фото, бумага, магнитные накопители и т.д.), звуковые и электромагнитные волны. Все они выступают компонентами систем связи, включающих в обязательном порядке:

- источник данных;

- ретранслятор;

- канал передачи данных;

- приемник;

- объект, получающий сведения.

При использовании одного или нескольких средств передачи данных, которые перечислены выше, человек может случайно или преднамеренно инициировать процесс утечки информации.

В связи с этим возникает необходимость организации контроля, который позволит сделать процесс передачи данных быстрым, надежным и безопасным. В случае отсутствия необходимого уровня защищенности канала передачи данных, когда сведения транслируются без ведома их источника, его называют каналом утечки информации.

Причины утечек информации

Самые распространенные причины утечки информации:

- Недостаточная защищенность чужой информации доверенной стороной.

- Неумелое обращение с системами хранения данных (технические причины).

Такие причины имеют место при наличии условий, допускающих утечку:

- Недостаточный уровень компетенции сотрудников, которые работают в сфере защиты информации, их недопонимание важности сохранности данных, а также безответственное отношение к своей деятельности.

- Использование нелицензионного ПО или не прошедших аттестацию программ по защите клиентов и личных данных.

- Недостаточный контроль над средствами защиты важных сведений.

- Высокая текучка кадров, задействованных в данной сфере деятельности.

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ бесплатных нейросетей для упрощения работы и увеличения заработка

Только проверенные нейросети с доступом из России и свободным использованием

ТОП-100 площадок для поиска работы от GeekBrains

Список проверенных ресурсов реальных вакансий с доходом от 210 000 ₽

Уже скачали 22645

Если произошла утечка информации, то вина за это лежит на работниках и руководителях организации, которая должна была заниматься ее защитой. Атаки злоумышленников можно предотвратить при соответствующем уровне компетентности и профессионализма сотрудников. Отметим, что существуют ситуации, на которые организация, отвечающая за сохранность данных, повлиять не может:

- Глобальные катастрофы.

- Природные катаклизмы.

- Неполадки на техстанциях, выход аппаратуры из строя.

- Неподходящий климат.

Типы каналов утечки информации

Каналы утечки информации — варианты и направления перемещения данных из системы; нежелательная цепочка информационных носителей, один или несколько элементов которой являются нарушителями прав на обработку данных или относятся к разряду специальной аппаратуры для их хищения. Выступают в качестве основного компонента в системе защиты данных и являются фактором информационной безопасности.

Различные виды каналов утечек информации разделяют на две группы: прямые и косвенные. Во вторую группу входят цепочки, которые не запрашивают доступ к специальной аппаратуре информационной системы. Прямым каналам необходим доступ к аппаратному оборудованию.

Приведем примеры косвенных каналов утечки информации:

- Пропажа, кража или утеря информационного накопителя, исследование неудаленной корзины.

- Прослушивание, дистанционные снимки.

- Перехват электромагнитных устройств.

Примеры прямых каналов утечки информации:

- Человеческий фактор. Утечка данных из-за несоблюдения режима коммерческой тайны.

- Непосредственное копирование данных.

Каналы утечки данных разделяют по физическим параметрам и особенностям функционирования:

- звуковые – прослушивающие устройства, запись, подслушивание;

- звуко-электрические — получение данных посредством звуковых волн с последующей пересылкой через электрические сети;

- вибро-звуковые — сигналы, которые появляются в результате преобразования звуковых волн при их воздействии на элементы строительных конструкций или инженерных систем;

- оптические: фото и видеосъемка, визуальное наблюдение;

- электромагнитные — получение информации путем снятия индуктивных наводок;

- радио- и электро-сигналы от встроенных подслушивающих систем;

- материальные — предоставление данных на бумаге или других информационных носителях.

Каналы технической утечки информации в зависимости от вида систем связи разделяются на:

- Электромагнитный

Преобразованные информационным сигналом электромагнитные излучения передающих средств связи могут быть перехвачены мобильной аппаратурой служб радиоразведки и передаваться в специальный центр для обработки и расшифровки данных. Такой канал пользуется большой популярностью для подслушивания разговоров по мобильным устройствам или обычному телефону.

- Электрический

Этот канал также используется для перехвата разговор по телефону. В процессе подслушивания вся информация сразу может записываться на специальные устройства и потом передаваться по радиосвязи в центр для ее обработки и анализа.

Скачать

файл

- Индукционный

Канал для перехвата данных, который не требует прямого подключения к системам связи. Информационные элетросигналы при прохождении по проводам формируют электромагнитное поле, что создает условия для перехвата с помощью индукционных датчиков (используются для съема сигналов с симметричных кабелей высокой частоты).

Сигналы, перехваченные датчиками, усиливают, разделяют частотные каналы и информацию, которая передается по отдельным каналам, и сохраняют на записывающем устройстве или записывают высокочастотный сигнал на специальное оборудование.

Технические каналы утечки информации бывают естественными и искусственно созданными. Первый вид появляется в ходе обработки данных специальными средствами (электромагнитные каналы) в результате формирования побочных излучений.

Кроме того, естественные каналы появляются из-за наводок информационных сигналов в проводах электрического питания устройства обработки данных, соединительных линиях дополнительного оборудования и систем (ВТСС), а также в сторонних проводниках (низковольтные сигналы утечки данных).

Второй вид каналов утечки информации появляется в результате внедрения в системы информационной обработки электронных приспособлений, обеспечивающих перехват данных, или является результатом высокочастотного облучения средств информационной обработки.

5 признаков уязвимости информации в компании

- Не сформирована корпоративная концепция в сфере безопасности

Отсутствие продуманной концепции корпоративной безопасности и мер по реализации режима охраны коммерческой тайны несет потенциальную угрозу утечки информации. Разработка политики компании в этой сфере дает понимание каждому сотруднику, как работает система и что он должен делать для контроля передачи данных.

В свою очередь, режим коммерческой тайны приводит политику информационной безопасности в соответствие правовым нормам. Разработка корпоративной концепции в данной сфере позволит перейти от пустых слов к системе задокументированных правил.

- Высокий уровень текучести кадров или сокращение

В перечне следствий кризисных явлений, которые мы наблюдаем в последнее время, особое место занимают высокий уровень ротации специалистов и массовые сокращения работников на предприятиях. Такая ситуация создает угрозу утечки информации. В состоянии недовольства своим увольнением сотрудники могут способствовать неконтролируемому вытеканию конфиденциальных данных.

Дарим скидку от 60%

на курсы от GeekBrains до 01 октября

Уже через 9 месяцев сможете устроиться на работу с доходом от 150 000 рублей

Забронировать скидку

Высокий уровень кадровой текучести негативно влияет на мотивацию специалистов. Компании предпринимают разные шаги для решения таких проблем. Прежде всего, они пытаются усилить контроль увольняющихся работников и сотрудников, понижаемых в должности или заработной плате. Для этого используется специальное программное обеспечение (к примеру, SecureTower).

Кроме того, проводятся работы разъяснительного характера в трудовых коллективах. Суть таких мероприятий состоит в напоминании об ответственности в случае разглашения коммерческой тайны, которая, как правило, предусмотрена трудовыми договорами. Понимание работником последствий таких действий часто помогает избежать утечки информации.

- Соцсети, мессенджеры, email

Развитие интернет-технологий оказывает непосредственное влияние на поведение сотрудников компаний на рабочем месте. Сегодня большинство коммуникаций совершаются с использованием различных чатов и социальных сетей. Работники, которые не имеют отношения к интернет-среде, встречаются все реже. Всего лишь десятилетие назад работа онлайн была уделом квалифицированных кадров, поэтому и угроз утечки информации было значительно меньше.

Теперь же сотрудники стали более подготовленными, а риски для информационной безопасности значительно возросли. Социальные сети, электронная почта и мессенджеры сегодня становятся основными каналами утечки информации. Ситуацию, когда они не контролируются на предприятии, можно сравнить с автомобилем, который стоит на улице с включенным зажиганием без присмотра.

- Деловые поездки и командировки

На предприятиях есть работники, которые много времени проводят в командировках, часто организуют встречи с партнерами, поставщиками и клиентами. Это еще одна угроза утечки информации. На деловые встречи и в командировки сотрудники могут брать с собой корпоративные планшеты или ноутбуки для организации презентаций и решения других задач. Все это может привести к утечке конфиденциальной информации с серьезными последствиями для бизнеса.

Необходим контроль сотрудников, которые часто находятся за пределами предприятия. Для этого используется программное обеспечение, способное работать в автономном режиме и хранить всю информацию о работе специалиста на корпоративной компьютерной технике в ходе командировки.

После возвращения такого сотрудника специалист службы безопасности может проверить, имела ли место утечка информации, составляющей коммерческую тайну, или были нарушены требования корпоративной безопасности. К примеру, работник в ходе деловой поездки совершил запрещенную внутренними инструкциями отправку документов на USB-накопитель.

- Неконтролируемый оборот документов на предприятии

Необходимо принять меры по ограничению доступа к важной информации тех сотрудников компании, должностные обязанности которых не предполагают работу с такими данными. На предприятии должен внедряться контроль документации, позволяющий предотвратить ее попадание к посторонним. Собственники бизнеса и руководители фирм не всегда имеют представление о том, какие последствия их ожидают в том случае, если документация их предприятия окажется в руках определенных лиц.

Нередко важные конфиденциальные документы становятся общедоступными. Нужно определить список реальной важной информации и сведений, которые не должны попадать к посторонним., сделать разграничение прав доступа и внедрить процедуры обращения с коммерческой тайной. Только так можно предотвратить утечку информации и наказать виновных, если это все же произойдет.

Здесь перечислен далеко не полный список признаков наличия угроз утечки информации, требующих внимательного отношения со стороны руководителей компаний. Если, изучая его, вы вспомнили о фактах из жизни своей фирмы, возможно, ваше предприятия уже находится в зоне риска. Значит, нужно срочно предпринять меры по укреплению информационной безопасности.

Первые действия при обнаружении утечки информации

При выявлении подтвержденного случая утечки информации можно говорить о необходимости реформы внутренней системы информационной безопасности. Нужно проанализировать некоторые характеристики инцидента. Это поможет устранить последствия утечки информации и предотвратить такие факты в будущем. Следует выяснить:

- Какие данные и в каком объеме потеряли конфиденциальность.

- Когда произошла утечка и сколько времени прошло до ее выявления. Если о таком факте вы получаете сведения от сторонних лиц, можно говорить о наличии существенных «пробоин» в системе безопасности информации.

- Кто допустил утечку данных или являлся ее организатором, какие преследовал цели.

- Кто и каким образом воспользовался конфиденциальными данными.

Читайте также

После установления всех обстоятельств инцидента следует быстро исправлять ситуацию. Важно не просто устранить последствия утечки информации, а сделать все необходимое, чтобы такая ситуация не повторилась.

Определение размеров утечки

О факте хищения данных можно узнать от работника компании, который его заметил, или с помощью сигналов специального программного обеспечения. В первом случае для устранения последствий инцидента нужно найти виновника и рассказать ему, какие меры наказания могут быть приняты за создание угрозы информационной безопасности. После этого необходимо предпринять меры для дополнительной защиты канала утечки данных.

Теперь рассмотрим ситуацию, когда факт хищения информации был установлен системой DLP, осуществляющей контроль информационных каналов. Аналитический функционал системы обеспечивает фиксацию всех перемещений данных. При этом возможности обойти такой контроль нет. Система DLP способна выявить нарушения, даже если работник будет отправлять данные скриншотами в личной переписке со своего смартфона. Злоумышленник будет выявлен и понесет соответствующее наказание.

Напоминаем, что хищение информации является правонарушением, за которое виновник может быть приговорен к лишению свободы. Примеры таких ситуаций, которые происходят с предприимчивыми людьми, не знающими норм закона, встречаются в разных странах мира.

Поиск виновных

Утечка данных может быть преднамеренной или непреднамеренной. Рассмотрим потенциальные варианты случайной утери конфиденциальной информации:

- Работник, не подумав, открыл е-мейл со спамом, перешел по вредоносной ссылке, что позволило вирусной программе загрузиться на рабочем ПК. В результате произошла утечка части базы данных.

- Из-за редкой смены паролей или использования одного пароля для нескольких сервисов мошенники получили доступ к конфиденциальным данным.

- Работник отправил важную информацию, используя незащищенную вай-фай сеть в кафе, в результате чего она попала в открытый доступ.

Только до 25.09

Скачай подборку материалов, чтобы гарантированно найти работу в IT за 14 дней

Список документов:

ТОП-100 площадок для поиска работы от GeekBrains

20 профессий 2023 года, с доходом от 150 000 рублей

Чек-лист «Как успешно пройти собеседование»

Чтобы получить файл, укажите e-mail:

Введите e-mail, чтобы получить доступ к документам

Подтвердите, что вы не робот,

указав номер телефона:

Введите телефон, чтобы получить доступ к документам

Уже скачали 52300

Преднамеренная утечка информации отличается продуманным характером. При этом, такие случаи можно отслеживать и пресекать. Рассмотрим некоторые варианты таких утечек:

- Работник записал важную информацию на флэшку или дисковый накопитель, а затем вынес ее за пределы организации.

- Сотрудник осуществлял передачу секретных данных через личный мобильный телефон или планшет посторонним лицам, объясняя это тем, что на его персональные устройства не распространяются требования информационной безопасности.

В каждом из описанных выше примеров выявление виновных может обеспечить правильно настроенная система безопасности информации.

Устранение последствий утечки данных

После установления факта утечки информации следует предпринять ряд первоочередных мер:

- точно установить каналы, где произошла потеря данных, что обезопасить их в будущем;

- выявить виновных и применить к ним соответствующее наказание;

- провести стабилизационные мероприятия в соответствии с последствиями утечки информации: сообщить об инциденте партнерам, клиентам, а в особых случаях прокомментировать ситуацию в СМИ.

5 принципов информационной безопасности компании

- «Принцип системного подхода»

К вопросу защищенности информации от утечки следует подходить комплексно, начиная с отбора сотрудников, их обучения и заканчивая внедрением правил работы (сейчас речь не о технических нормативах, а больше о бытовых, к примеру, «важную документацию на рабочем столе нельзя складывать лицевой стороной вверх»).

На предприятии необходимо внедрить нормативы общения по телефонам, порядок идентификации посетителей и тех, кто звонит сотрудникам компании. Уже после этого можно переходить к разработке системы информационной безопасности, включающей сеть, компьютерное оборудование и технологии.

- «Принцип информационного шума»

Не следует быть полностью уверенным в собственной защищенности. Не стоит доверять важные и конфиденциальные данные различным носителям, облачным сервисам, шифрам и т.д. Важно понимать, что корпоративная информация может попасть посторонним лицам, поэтому она должна представляться в такой форме, чтобы несведущему человеку было сложно в ней разобраться.

- «Принцип разделения информации»

В организации только руководитель должен знать всю информацию о защите информации от утечки. В этом случае злоумышленнику придется собирать обрывки данных из большого числа источников.

- «Принцип раскладывания по разным корзинам»

Пробуйте хранить и пересылать данные, используя несколько каналов. К примеру, никому не отправляйте одновременно логин и пароль. Пароль можно отправить по внутренней защищенной почте, а логин сообщить лично по телефону.

- «Принцип здоровой паранойи»

Адекватная паранойя может свести утечку данных на нет. Нужно подозревать всех, не стоит думать, что современные технологии могут все. Помните, что любая информация может попасть посторонним. Попробуйте подстроить «учебную» утечку информации, а потом проследить за действиями персонала и определить виновника.

Профилактика утечки информации

Существует много способов, которые фирма может использовать для минимизации риска утечки данных. Приведем ряд действий, которые позволят повысить уровень информационной безопасности:

- Внедрение концепции безопасности

Чтобы снизить риск утечки информации, важно разработать и внедрить политику в сфере безопасности. Кроме защиты конфиденциальных данных, она должна обеспечивать защищенность учетных записей, имеющих доступ к ним. Это связано с тем, что и аккаунты, и информация – это два фактора, которые всегда присутствуют в любом примере утечки информации.

- Принцип минимизации привилегий

Это один из наиболее важных моментов в вопросах предотвращения утечки информации. Принцип минимизации привилегий предполагает, что все работники (аккаунты), включая и привилегированных, имеют уровень доступа исключительно в соответствии с должностными функциями.

Другими словами, особенно это касается аккаунтов с привилегированным доступом, необходимо исключить возможность доступа к данным при отсутствии в этом служебной необходимости. Если каждый сотрудник получает доступ только к необходимым ему ресурсам, существенно снижаются риски компрометации аккаунтов.

- Корпоративная политика паролей

Если вы внедрите корпоративный режим контроля паролей, то ваша компания получит надежную защиту от атак на всех уровнях авторизации. Необходимо внедрить систематический мониторинг и отключение скомпрометированных или слишком простых паролей. Это минимизирует возможности для взлома или подбора паролей с использованием программных или ручных способов.

Если же вам не нравятся требования по частой смене паролей, рекомендуем применить двухфакторную аутентификацию и использование в паролях минимум 14 знаков. При этом нужно предварительно проверить базу утечек. Если здесь обнаружен установленный пароль, его нужно изменить, в противном случае он может использоваться постоянно.

- Повышение квалификации сотрудников

Этот шаг можно считать самым важным. Компания обязана направлять свои ресурсы на обучение персонала. К примеру, организуйте проведение курсов «Как быстро понять, что вас атакуют мошенники». Такие мероприятия должны быть обязательными для работников. Если вы решите потратить немного средств на курсы повышения квалификации, то они гарантированно окупятся с торицей. Если обучение поможет избежать хотя бы одной утечки информации, ваши инвестиции уже будут оправданными.

Программные средства защиты от утечки информации

Комплексные программные средства защиты от утечки информации предназначены для обеспечения безопасности всего информационного периметра. С их помощью можно обеспечивать сохранность данных в большинстве случаев, включая кибератаки и деятельность инсайдеров. В сфере информационной безопасности применяются следующие виды программных средств:

- программы анализа контента;

- криптографической защиты;

- DLS-системы.

Отдельно следует рассмотреть программы для анализа и контроля контента. Такие средства обеспечивают фильтрацию трафика, который передается на сторонние серверы. Их размещают между внутренними сетками компаний и выходами в глобальную сеть. Средства контентного анализа осуществляют обработку данных, разбивая их на служебные области, внутри которых информацию разделяют по критериям, заданным отделом безопасности.

Наиболее простой метод предполагает определение пометок «конфиденциально» или «для служебного пользования». При этом отправляемое сообщение должно шифроваться либо преобразовываться в графические или аудио файлы методами стеганографии.

Криптографическое ПО обеспечивает шифрование информации на жестких и переносных накопителях, в пакетах данных, отправляемых по каналам связи. Ключи от шифра находятся на отдельных носителях, которые надежно защищены. В этом случае после хищения диска злоумышленники не смогут расшифровать защищенную информацию. К описанному способу Microsoft предлагает дополнительный вариант защиты, когда дешифрацию данных можно осуществить только при наличии соответствующих пользовательских прав.

Кроме внедрения специального ПО и оптимизации системной конфигурации специалисты в сфере информационной безопасности предприятий должны в рамках организационно-технических решений регулярно осуществлять мониторинг внутренней сети на предмет закладных устройств (электронные средства перехвата данных) и исследования по выявлению побочных электромагнитных излучений и наводок.

Такие мероприятия проводятся с использованием специального оборудования. Система защиты от утечки информации предполагает организацию пропускного режима на подконтрольном объекте, наличие срытых устройств, выявляющих электромагнитные излучения от различных посетителей, включая клиентов и представителей ремонтных компаний. Важно предотвратить угрозу внедрения в охраняемой зоне закладного оборудования, перехватывающего аудио информацию.

Обеспечить максимальный уровень защиты от утечки информации может лишь комплексный подход с применением новейших технических средств и организационных мер.

3 примера громких утечек информации

«Яндекс.Еда»

Какая информация была раскрыта: имя, фамилия, контактный телефон, адрес поставки, комментарии и дата формирования заказа.

Актуальность информации: июнь 2021 — февраль 2022 года.

Количество: около 50 млн. заказов, 6,9 млн. контактов заказчиков.

Когда появились данные об утечке: 27.02.2022.

Как отреагировала компания: по факту утечки данных «Яндекс.Еда» сделала сообщение 01.03.2022, в котором указано, что ситуация произошла из-за недобросовестных действий работника компании.

Уже 22.03 в свободном доступе в сети интернет появилась интерактивная карта с данными пользователей этого сервиса. В конце весны к этой информации подтянули сведения из реестров ГИБДД, СДЭК, Wildberries, «Билайна», ВТБ, «ВК» и ряда других фирм. Но в данном случае появление данных уже не было связано с утечкой информации. Правонарушители просто подтянули данные из различных источников.

Читайте также

Клиенты сервиса «Яндекс.Еда» направили 2 коллективных иска. В них было выдвинуто требование по моральной компенсации в размере 100 000 руб. каждому пользователю. В соответствии с судебным решением, которое было принято в апреле, сервис по факту утечки данных был оштрафован на 60 тыс. руб. В середине лета еще один админпротокол был составлен Роскомнадзором.

Здесь предусматриваются штрафные санкции в размере от 60 до 100 тыс. руб. для компании «Яндекс.Еда». В августе по факту утечки данных и последующего разглашения персональной информации было возбуждено уголовное дело Следственным комитетом РФ.

Delivery Club

Какая информация была раскрыта: имя, контактный телефон, адреса доставки, е-мейл, данные заказа, цена, дата и время его оформления, IP-адрес.

Количество: 2,2 млн. заказов.

Актуальность информации: октябрь 2019 — июль 2021 года.

Когда появились данные об утечке: 20.05 и 10.06.2022.

Как отреагировала компания: Телеграм-канал «Утечка информации» сообщил, что конфиденциальные данные клиентов компании Delivery Club в два этапа появились в открытом доступе. Первые данные объемом 1 млн. строк с были опубликованы в конце весны, а затем примерно такое же количество информации появилось через месяц. Компания подтвердила утечку информации и сообщила о проведении собственного расследования.

СДЭК

Какая информация была раскрыта: ID клиента, контактный телефон, имя, фамилия, е-мейл, почтовый адрес.

Количество: десятки млн. клиентов.

Актуальность данных: нет информации.

Когда появились данные об утечке: 26.02.2022 года и 13.06.2022.

Как отреагировала компания: сервис СДЭК сообщил о двух случаях утечки информации с данными клиентов. Первый связан с хакерской атакой в конце зимы 2022 года. Были раскрыты сведения в размере 466 млн. строк (ID пользователей и контактные номера) и 822 млн. строк (фамилия, имя, е-мейл). По мнению специалистов из Infosecurity в результате утечки информации были раскрыты конфиденциальные данные примерно 19 млн клиентов сервиса.

В конце весны похищенные сведения появились в открытом доступе параллельно с данными «Яндекс.Еды», ГИБДД, ВТБ, а в начале лета клиенты СДЭК оформили коллективный иск.

Вторая порция данных пользователей СДЭК была раскрыта уже в середине лета. В этом файле было около 25 млн. контактных данных клиентов. Сервис сообщил о проведении внутреннего расследования, но не предоставил информации о причинах утечки информации.

Рекомендуем провести мероприятия по предотвращению утечек информации в будущем. Чтобы предупредить недобросовестные действия, нужно «под подпись» уведомить работников компании об ответственности за передачу конфиденциальных данных. Следует организовать обучение трудового коллектива нормам информационной безопасности. Это необходимая мера для защиты от фишинга и непреднамеренной передачи информации через спам и аналогичные каналы.

Ознакомьтесь с рекомендациями и рекомендациями, которые помогут вам избежать предоставления частных или конфиденциальных данных в организации.

About this guide

As an organization owner, preventing exposure of private or sensitive data should be a top priority. Whether intentional or accidental, data leaks can cause substantial risk to the parties involved. While GitHub takes measures to help protect you against data leaks, you are also responsible for administering your organization to harden security.

There are several key components when it comes to defending against data leaks:

- Taking a proactive approach towards prevention

- Early detection of possible leaks

- Maintaining a mitigation plan when an incident occurs

The best approach will depend on the type of organization you’re managing. For example, an organization that focuses on open source development might require looser controls than a fully commercial organization, to allow for external collaboration. This article provide high level guidance on the GitHub features and settings to consider, which you should implement according to your needs.

Secure accounts

Protect your organization’s repositories and settings by implementing security best practices, including enabling 2FA and requiring it for all members, and establishing strong password guidelines.

-

Requiring organization members, outside collaborators, and billing managers to enable 2FA for their personal accounts, making it harder for malicious actors to access an organization’s repositories and settings. For more information, see «Requiring two-factor authentication in your organization.»

-

Encouraging your users to create strong passwords and secure them appropriately, by following GitHub’s recommended password guidelines. For more information, see «Creating a strong password.»

-

Establishing an internal security policy in GitHub, so users know the appropriate steps to take and who to contact if an incident is suspected. For more information, see «Adding a security policy to your repository.»

-

Encouraging your users to enable push protection for users so that no matter which public repository they push to, they will be protected. For more information, see «Push protection for users.»

For more detailed information about securing accounts, see «Best practices for securing accounts.»

Prevent data leaks

As an organization owner, you should limit and review access as appropriate for the type of your organization. Consider the following settings for tighter control:

| Recommendation | More information |

|---|---|

| Disable the ability to fork repositories. | «Managing the forking policy for your repository» |

| Disable changing repository visiblity. | «Restricting repository visibility changes in your organization» |

| Restrict repository creation to private or internal. | «Restricting repository creation in your organization» |

| Disable repository deletion and transfer. | «Setting permissions for deleting or transferring repositories» |

| Scope personal access tokens to the minimum permissions necessary. | None |

| Secure your code by converting public repositories to private whenever appropriate. You can alert the repository owners of this change automatically using a GitHub App. | Prevent-Public-Repos in GitHub Marketplace |

| Confirm your organization’s identity by verifying your domain and restricting email notifications to only verified email domains. | «Verifying or approving a domain for your organization» |

| Ensure your organization has upgraded to the GitHub Customer Agreement instead of using the Standard Terms of Service. | «Upgrading to the GitHub Customer Agreement» |

| Prevent contributors from making accidental commits. | «Removing sensitive data from a repository» |

Detect data leaks

No matter how well you tighten your organization to prevent data leaks, some may still occur, and you can respond by using secret scanning, the audit log, and branch protection rules.

Use secret scanning

Secret scanning helps secure code and keep secrets safe across organizations and repositories by scanning and detecting secrets that were accidentally committed over the full Git history of every branch in GitHub repositories. Any strings that match patterns provided by secret scanning partners, by other service providers, or defined by you or your organization, are reported as alerts in the Security tab of repositories.

There are two forms of secret scanning available: Secret scanning alerts for partners and Secret scanning alerts for users.

-

Secret scanning alerts for partners—These are enabled by default and automatically run on all public repositories and public npm packages.

-

Secret scanning alerts for users—To get additional scanning capabilities for your organization, you need to enable secret scanning alerts for users.

When enabled, secret scanning alerts for users can be detected on the following types of repository:

- Public repositories owned by personal accounts on GitHub.com

- Public repositories owned by organizations

- Private and internal repositorites owned by organizations using GitHub Enterprise Cloud, when you have a license for GitHub Advanced Security

For more information about secret scanning, see «About secret scanning.»

You can also enable secret scanning as a push protection for a repository or an organization. When you enable this feature, secret scanning prevents contributors from pushing code with a detected secret. For more information, see «Push protection for repositories and organizations.»

Review the audit log for your organization

You can also proactively secure IP and maintain compliance for your organization by leveraging your organization’s audit log, along with the GraphQL Audit Log API. For more information, see «Reviewing the audit log for your organization» and «Interfaces.»

Set up branch protection rules

To ensure that all code is properly reviewed prior to being merged into the default branch, you can enable branch protection. By setting branch protection rules, you can enforce certain workflows or requirements before a contributor can push changes. For more information, see «About protected branches.»

Mitigate data leaks

If a user pushes sensitive data, ask them to remove it by using the git filter-repo tool or the BFG Repo-Cleaner open source tool. For more information, see «Removing sensitive data from a repository.» Also, it is possible to revert almost anything in Git. For more information, see the GitHub Blog.

At the organization level, if you’re unable to coordinate with the user who pushed the sensitive data to remove it, we recommend you contact GitHub Support with the concerning commit SHA.

If you’re unable to coordinate directly with the repository owner to remove data that you’re confident you own, you can fill out a DMCA takedown notice form and tell GitHub Support. For more information, see DMCA takedown notice.

Note: If one of your repositories has been taken down due to a false claim, you should fill out a DMCA

counter notice form and alert GitHub Support. For more information, see DMCA counter notice.

Next steps

- «Best practices for securing code in your supply chain»

- «Best practices for securing your build system»

Утечка данных: как случается и что с ними делать

Оглавление

- Виновники утечки информации

- Как утекают данные

- Меры защиты

- Что делать если утечка информации произошла

Утечка информации – это одно из наиболее «медийных» негативных событий с позиции ИБ. О них регулярно пишут в средствах массовой информации. В этом году внимание общества к теме утечек данных выросло до такой степени, что государственные органы решили пересмотреть существующие меры ответственности за утечку информации для компаний.

Наиболее громкие утечки информации связаны с персональными данными клиентов компаний, поскольку они затрагивают большое количество частных лиц и вызывают повышенное внимание рядовых граждан. Однако, для бизнеса зачастую куда более критична потеря не клиентских, а корпоративных данных, связанных со стратегией, финансовыми показателями или перспективными разработками.

Виновники утечки информации

Первоисточник любой утечки – это всегда человек. Условно, можно выделить два канала утечки информации:

-

Интервенты. Это внешний злоумышленник, который хочет получить конфиденциальную информацию. Хакер, фишер или представитель конкурирующей компании.

-

Инсайдеры. Это сотрудник компании, который обладает доступом к тем или иным данным. Он может как намеренно продать эту информацию, так и случайно передать злоумышленникам данные, которые помогут в получении искомых сведений.

К инсайдерам также можно отнести контрагентов, которые не представляют компанию, но имеют доступ к информации. Это может быть команда аутсорс-разработчиков или подрядная организация.

Андрей Слободчиков

Эксперт по информационной безопасности Лиги Цифровой ЭкономикиУтечки внутри организации можно разделить на две категории: умышленные и неумышленные. Первые организуют намеренно в корыстных целях, вторые происходят по неосторожности.

Основная причина случайных утечек — отсутствие системы корпоративного обучения информационной безопасности, в том числе инструкций по работе с документами и секретными данными. Часто сотрудники обмениваются паролями и конфиденциальной информацией прямо в мессенджерах. Так файлы могут попасть в третьи руки, в особенности если сообщения не защищены сквозным шифрованием. Кроме того, пользователи могут забыть обновить приложение на своих гаджетах и пропустить важные патчи с исправлением слабых мест. Это существенно увеличивает риск утечек.

Причины могут быть и проще — неосторожный разговор о рабочих проблемах в общественном месте или забытые документы на офисном принтере. Человеческий фактор может привести к утечке информации с технических устройств (серверов хранения, систем управления базами данных и т. п.) из-за ошибок во время их настройки и установки.

Умышленные утечки не всегда происходят по злому намерению. Иногда сотрудники не совершают вредоносных действий, а просто умалчивают о потенциальных угрозах, которые могут нанести серьезный ущерб компании. В остальных случаях персонал сливает данные из-за конфликта с руководством, сотрудничества с конкурентами или политических взглядов. Для решения подобных проблем важно создавать внутренние отделы информационной безопасности и повышать уровень осведомленности у всех сотрудников.

Как утекают данные

Причин, по которым данные могут попасть к третьим лицам, достаточно много. Их можно поделить на несколько больших групп:

-

Административные. Если у компании нет разнообразных регламентов, политик и инструкций по работе с данными и действиям при выявлении киберинцидента, либо эти данные существуют лишь для того, чтобы отчитаться перед регулятором – нет и реальной защиты данных.

-

Социальные. Наиболее часто встречающиеся «болячки» – это слабые либо скомпрометированные пароли, а также предоставление избыточных прав доступа и недостаточный уровень обучения основам кибербезопасности.

-

Технические. В любой инфраструктуре есть уязвимости, как минимум – 0-day. Но даже в случае с выявленными все не так просто, поскольку нужно своевременно устанавливать актуальные патчи и обновления, что тоже требует времени. Сюда же можно отнести эксплуатацию сетей, которые заражены ВПО.

Исходя из причин, можно выявить два наиболее популярных «орудия» злоумышленников: это эксплуатация уязвимостей и социальная инженерия. Иногда хакеры используют комбинированный подход. Как правило, при проведении целевых атак, поскольку они максимально ориентированы на конкретную компанию и могут идти одновременно по нескольким векторам.

Меры защиты

Защититься от утечки данных на все сто процентов практически невозможно, если не брать в расчет компании и учреждения, где безопасность данных превалирует над возможностью их эффективно использовать.

Однако, можно существенно снизить риск утечки. Первый шаг на этом пути – создание и адаптации «под реальную жизнь» политики безопасности, в которой закреплены роли, действия, инструкции и ответственность сотрудников. Важно чтобы этот набор документов не только соответствовал требованиям государства, но и имел «адаптированный» вариант, который сотрудник реально может изучить, не потратив на изучение одних только аббревиатур более недели.

Следующий шаг после создания нормативной документации – это обучение. Наибольшую эффективность показывает периодическое обучение, когда сотрудник проходит курс несколько раз в течение года, что позволяет ему получать актуальные знания о тенденциях и методах социальной инженерии. Наиболее показателен этот пример в контексте фишинга, где новые «методы воздействия» появляются едва ли не каждую неделю.

И третий шаг – это эффективное администрирование. Сюда можно отнести использование разных защитных инструментов, средств шифрования и анализа трафика. Минимальная мера, которую можно предпринять практически без затрат – это адекватное распределение привилегий в ИС компании.

Что делать если утечка информации произошла

Процесс реагирования на утечку данных затруднен тем, что компания может узнать о ней не в момент происшествия, а много позже, когда злоумышленники выложат данные в открытый доступ или обратятся к компании с требованиями выкупа за неразглашение данных.

Иван Король

Разработчик ПО AnworkНи в коем случае не стоит замалчивать факт утечки. Согласно исследованию PwC, большинство клиентов российских компаний обеспокоены хищениями своих личных данных и хотят знать о них. Согласно опросу, 88% пользователей перестанут приобретать продукцию или услуги организации, которая не заботится о сохранности персональной информации и скрывает проблемы безопасности от своих клиентов.

Чем более открыто будет действовать бизнес при утечке, тем больше доверия будет как со стороны клиентов, так и со стороны партнеров, т.к. на сегодняшний день от подобного риска не застрахована ни одна компания, в том числе и государственные сервисы. Особенно актуальна такая позиция для компаний, работающих в сфере здравоохранения, фармацевтики, услуг и IT, телекома и банковском секторе.

Самое важное – это выяснить алгоритм действий злоумышленников и «закрыть бреши», которые были найдены в защите. При этом, поспешные действия в ходе реакции на утечку могут только навредить. Например, развертывание бэкапа системы с большой долей вероятности сотрет все следы злоумышленника, и восстановить последовательность действий в ходе кибератаки станет гораздо труднее.

Также, важно уведомить профильные ведомства и компании, которые могут помочь нивелировать потенциальный ущерб от утечки. Например, если были похищены платежные данные клиентов, то стоит уведомить об этом банковскую службу. Помимо прочего, такой подход позволит снизить репутационные риски для компании.

Здравствуйте. На связи Людмила — маркетолог компании Altcraft. Сегодня рассмотрим, что такое утечка данных, как обнаружить и сообщить о краже информации и защитить бизнес.

Рада вам сообщить, что у нас появился Telegram-канал. Там вы найдёте самые интересные тренды и новости в сфере маркетинга и технологий. Подписывайтесь и будьте в теме

Что такое утечка данных

Утечка случается, когда данные попадают к третьим лицам без разрешения. Обычно это служебная или конфиденциальная информация — личные профили сотрудников и клиентов, номера банковских карт, коммерческие тайны и так далее.

Типы утечек данных

- Кража информации, которая идентифицирует пользователей: имена, номера телефонов, адреса и другие.

- Утечка финансовых данных: банковской информации, номеров кредитных карт, email-адресов, паролей и логинов, которые мошенники используют, чтобы красть деньги с счетов клиентов банков.

Примеры утечек данных

В ноябре 2021 года в приложении для торговли акциями и инвестиций Robinhood случилась утечка данных: похищено пять миллионов адресов электронной почты пользователей. Хакеру удалось получить полные имена двух миллионов пользователей. Преступник потребовал деньги взамен на неразглашение данных.

Компания Robinhood сообщила о вымогательстве в правоохранительные органы и заключила контракт с Mandiant — топовой компанией по кибербезопасности, чтобы помочь устранить утечку данных.

Позже Robinhood связалась с владельцами счетов, чью информацию украли, и опубликовала заявление для аудитории по поводу утечки данных.

В июле 2022 году у онлайн-сервиса путешествий Tutu.ru случилась утечка данных. Сервис атаковали хакеры из-за рубежа. По заявлению сотрудников, платёжные данные клиентов не пострадали. Команда Tutu.ru оперативно сообщила пользователям об утечке и разобралась со сложившейся ситуацией.

Как происходят утечки данных

По отчёту the Verizon 2022 года расследования утечек данных популярный способ — криминальное хакерское вмешательство. Используются методы: фишинг, грубые атаки на серверы данных, шпионские и вредоносные программы.

Утечки происходят и внутри компаний. Например, когда сотрудник случайно читает информацию на компьютере коллеги без разрешения. Хотя доступ случайный, а «секрет» не передаётся дальше, такой инцидент считается нарушением безопасности данных. Также в компании может работать сотрудник, который намеренно получает доступ, чтобы использовать информацию недобросовестно.

Как распознать утечку данных

Признаки кражи данных:

- Внутренняя информация о компании появляется в сети.

- Случаются неавторизованные скачивания данных с корпоративной сети.

- Странные попытки входа в систему из неожиданных мест.

- Повышенная активность корпоративной сети в нестандартное время.

- Повторяющиеся сбои.

- Неожиданные смены паролей и блокировки учётных записей пользователей.

- Сбои платежей в электронной коммерции.

Как сообщить об утечке данных

Как только вы заметили утечку данных, немедленно сообщите об этом. Способ обращения зависит от локации бизнеса и клиентов. В США (по данным NCSL) в 50 штатах действует законодательство, по которому компания должна уведомлять клиентов о нарушении сохранности данных.

Если бизнес в Евросоюзе, то работает GDPR. По этому закону о нарушении данных нужно сообщить в DPA (организацию, которая отвечает за защиту данных) в течение 72 часов с момента получения информации об инциденте.

Как предотвратить утечки данных

Здесь работает правило «лучшая защита — нападение». Если делать профилактику, а не действовать на авось, уровень безопасности данных увеличится. Некоторые действия для защиты информации:

Ограничьте доступ к данным

Разделение и ограничение — популярная стратегия предотвращения утечки данных. Пусть сотрудники видят только информацию, которая нужна для работы. В случае кражи будет легко определить виновного.

Регулярно обновляйте программное обеспечение

С устаревшим ПО бизнес становится уязвимым для атак. Обновления устраняют дыры в безопасности из предыдущих версий программного обеспечения. Убедитесь, что вовремя обновляете софт компании.

Чаще меняйте пароль

Когда хакеры узнают пароли чужих учётных записей, то входят в них, когда захотят. Чтобы обезопасить данные, меняйте пароли каждые 90 дней и придумывайте сложные.

Защитите личные устройства сотрудников

Концепция BYOD (bring your own device) — использование для работы личных гаджетов в компаниях. Но устройства сотрудников — риск для данных бизнеса. Обезопасьте BYOD с антивирусами и VPN.

Защитите данные с Altcraft Platform

Доверьте бизнес-данные надёжной платформе для автоматизации маркетинга и контролируйте потоки информации. Altcraft Platform подстраивается под требования безопасности заказчика: возможно развёртывание платформы клиентских данных на сервере клиента. On-premise решение — это безопасность, быстрое внедрение. Также с Altcraft Platform нет ограничений на количество хранимых данных и отправки и не нужны сторонние вендоры.

Защита информации от утечки по техническим каналам

Защита информации от утечки по техническим каналам.

Часть 1.

Организация работ по технической защите информации. Технические каналы утечки информации

Термины и определения

Объект защиты

– информация, носители информации, технические средства и технология их

обработки, а также средства защиты информации.

Объект информатизации

— совокупность информационных ресурсов, средств и систем обработки

информации, используемых в соответствии с заданной

информационной технологией, средств обеспечения объекта информатизации,

помещений или объектов (зданий, сооружений, технических средств), в которых

они установлены.

Защищаемые помещения (ЗП)

— помещения (служебные кабинеты, актовые, конференц-залы и т.д.),

специально предназначенные для проведения конфиденциальных мероприятий

(совещаний, обсуждений, конференций, переговоров и т.п.).

Автоматизированная система (АС)

– система, состоящая из персонала и комплекса средств автоматизации его

деятельности, реализующая информационную технологию выполнения

установленных функции.

Контролируемая зона (КЗ)

– это пространство (территория, здание, часть здания), в котором исключено

неконтролируемое пребывание сотрудников и посетителей организации, а также

транспортных, технических и иных материальных средств.

Специальные исследования (СИ)

– это выявление с использованием контрольно-измерительной аппаратуры

возможных каналов утечки защищаемой информации от основных и

вспомогательных технических средств и систем.

Специальная проверка (СП)

– это проверка технических средств и систем объекта защиты с целью

выявления возможно внедренных электронных устройств съема информации

(закладочных устройств).

Специальные обследования помещений

– комплекс мер в области защиты информации в части проведения работ по

выявлению электронных устройств, предназначенных для негласного получения

сведений в помещениях, где циркулирует информация ограниченного

пользования.

Аттестация объекта защиты

– это официальное подтверждение наличия на объекте защиты необходимых и

достаточных условий, обеспечивающих выполнение установленных требований РД

по ЗИ.

Утечка информации по техническому каналу

— это неконтролируемое распространение информации от носителя защищаемой

информации через физическую среду до технического средства, осуществляющего

перехват информации.

Основные технические средства и системы (ОТСС)

— технические средства и системы, а также их коммуникации, используемые для

обработки, хранения и передачи конфиденциальной информации.

К ОТСС относятся:

-

технические средства АС управления, электронно-вычислительные машины и их

отдельные элементы (СВТ); - средства изготовления и размножения документов (СИРД);

- аппаратура звукоусиления, звукозаписи, звуковоспроизведения и синхронного перевода;

- системы внутреннего телевидения; системы видеозаписи и видеовоспроизведения;

- системы оперативно-командной связи;

-

системы внутренней автоматической телефонной связи, включая и

соединительные линии перечисленного выше оборудования и т.д.

Вспомогательные технические средства и системы (ВТСС)

— технические средства и системы, не предназначенные для передачи,

обработки и хранения конфиденциальной информации, устанавливаемые совместно

с ОТСС или в защищаемых помещениях (на них могут воздействовать эл., магн.

и ак. поля опасного сигнала).

К ВТСС относятся:

- различного рода телефонные средства и системы;

- средства передачи данных в системе радиосвязи;

- системы охранной и пожарной сигнализации;

- средства оповещения и сигнализации;

- контрольно-измерительная аппаратура;

- системы кондиционирования;

-

системы проводной радиотрансляционной сети и приема программ радиовещания

и телевидения (абонентские громкоговорители, системы радиовещания,

телевизоры и радиоприемники и т.д.); - средства электронной оргтехники;

- средства и системы электрочасофикации;

- иные технические средства и системы.

Информативный сигнал

— электрические сигналы, акустические, электромагнитные и другие физические

поля, по параметрам которых может быть раскрыта защищаемая информация,

передаваемая, хранимая или обрабатываемая

в ОТСС или обсуждаемая в защищаемых помещениях.

Технический канал утечки информации

— совокупность объекта технической разведки, физической среды

распространения информативного сигнала и средств,

которыми добывается защищаемая информация.

Тестовый сигнал

– испытательный сигнал, эквивалентный по интересующим (заданным) параметрам

имитируемому опасному сигналу (требования определены в

ГОСТ Р29339-92).

Нормирование показателей защищенности

– установление нормативными документами численных значений показателей защищенности информации.

Организация работ по технической защите конфиденциальной информации.

Уровень технической защиты конфиденциальной информации, а также перечень

необходимых мер защиты определяется дифференцированно по результатам

обследования ОИ с учетом соотношения затрат на организацию защиту

информации и величины ущерба, который может быть нанесен собственнику

информационных ресурсов.

Особое внимание должно быть уделено защите информации, в отношении которой угрозы безопасности информации

реализуются без применения сложных технических средств:

- речевой информации, циркулирующей в ЗП;

- информации, обрабатываемой СВТ, от НСД к ней;

- информации, выводимой на экраны мониторов;

- информации, хранящейся на физических носителях;

- информации, передаваемой по каналам связи, выходящим за пределы КЗ.

Объекты информатизации должны быть аттестованы по требованиям безопасности

информации в соответствии с нормативными документами ФСТЭК России.

Ответственность за обеспечение требований по ТЗКИ возлагается на

руководителей организаций, эксплуатирующих ОИ.

Целью аттестации ОИ является подтверждение соответствия его системы защиты

информации в реальных условиях эксплуатации требованиям безопасности информации.

Аттестация ОИ проводится до ввода ОИ в эксплуатацию и вызвана

необходимостью официального подтверждения эффективности системы защиты

информации, реализованной на ОИ.

Порядок проведения аттестации ОИ на соответствие требованиям безопасности

информации включает следующие мероприятия:

- подачу и рассмотрение заявки на аттестацию ОИ;

- предварительное ознакомление с аттестуемым ОИ;

- разработку программы и методик аттестационных испытаний;

- проведение аттестационных испытаний;

- оформление, регистрацию и выдачу аттестата соответствия.

Этап аттестационных испытаний включает в себя:

-

анализ информационных потоков, комплекса технических средств и ПО,

разработанной документации на систему защиты ОИ; -

оценка правильности классификации АС, выбора и применения продукции для

блокирования опасных ТКУИ, возможных угроз НСД к информации и специальных

воздействий на информацию (носители); - проверка сертификатов на используемую продукцию для ЗИ;

- проведение аттестационных испытаний и оформление протоколов;

- оформление заключения по АИ.

Технические каналы утечки информации

При использовании технических средств для обработки и передачи информации и

проведении переговоров возможны следующие каналы утечки информации

ограниченного распространения:

-

Акустическое излучение информативного речевого сигнала. Перехват

возможен как при помощи направленных микрофонов с расстояния до 50-100

метров, так и при помощи закладок типа эндовибратор, аудиотранспондер. -

Виброакустические сигналы утечки речевого сигнала. Перехват возможен при

помощи стетоскопов через стены толщиной до 100 см. -

Акустоэлектрические преобразования речевого сигнала (микрофонный эффект)

Дальность перехвата информации при помощи пассивного оборудования – до 10

метров, активного – до 100 метров. -

Оптико-электронный канал утечки речевой информации. Перехват ведется при

помощи лазерных акустических систем разведки (ЛАСР), а также триппель-призм

с расстояния до 500 метров. -

Модуляция частоты встроенных генераторов (в том числе паразитная

генерация) информативным (речевым) сигналом. -

Перехват речевого сигнала за счет облучения, навязывания, прокачки

(активный канал). -

Паразитные электронно-магнитные импульсы (ПЭМИ) информативного сигнала

от технических средств и линий передачи информации, в том числе

волоконно-оптических линий передачи. -

Наводки информативного сигнала на провода и линии, выходящие за пределы

контролируемой зоны (электрический, индукционный). -

Сигналы от специальных электронных устройств съема информативных

сигналов (закладочные устройства) — радиосигнал, ИК-канал (контактный и

безконтактный съем информации). -

Просмотр информации с экранов дисплеев и других средств ее отображения,

бумажных и иных носителей информации, в том числе с помощью оптических

средств. - Прослушивание телефонных и радиопереговоров.

Как можно видеть, все каналы утечки информации, кроме последних двух,

являются весьма специфическими, съем информации возможен только при

использовании специального, часто очень дорогого оборудования. Стоит ли

ваша информация столько, сколько готовы потратить средств на ее

несанкционированное получение? Хочется повторится:

затраты на организацию защиты информации должны быть соразмерны

величине ущерба, который может быть нанесен собственнику информационных

ресурсов.

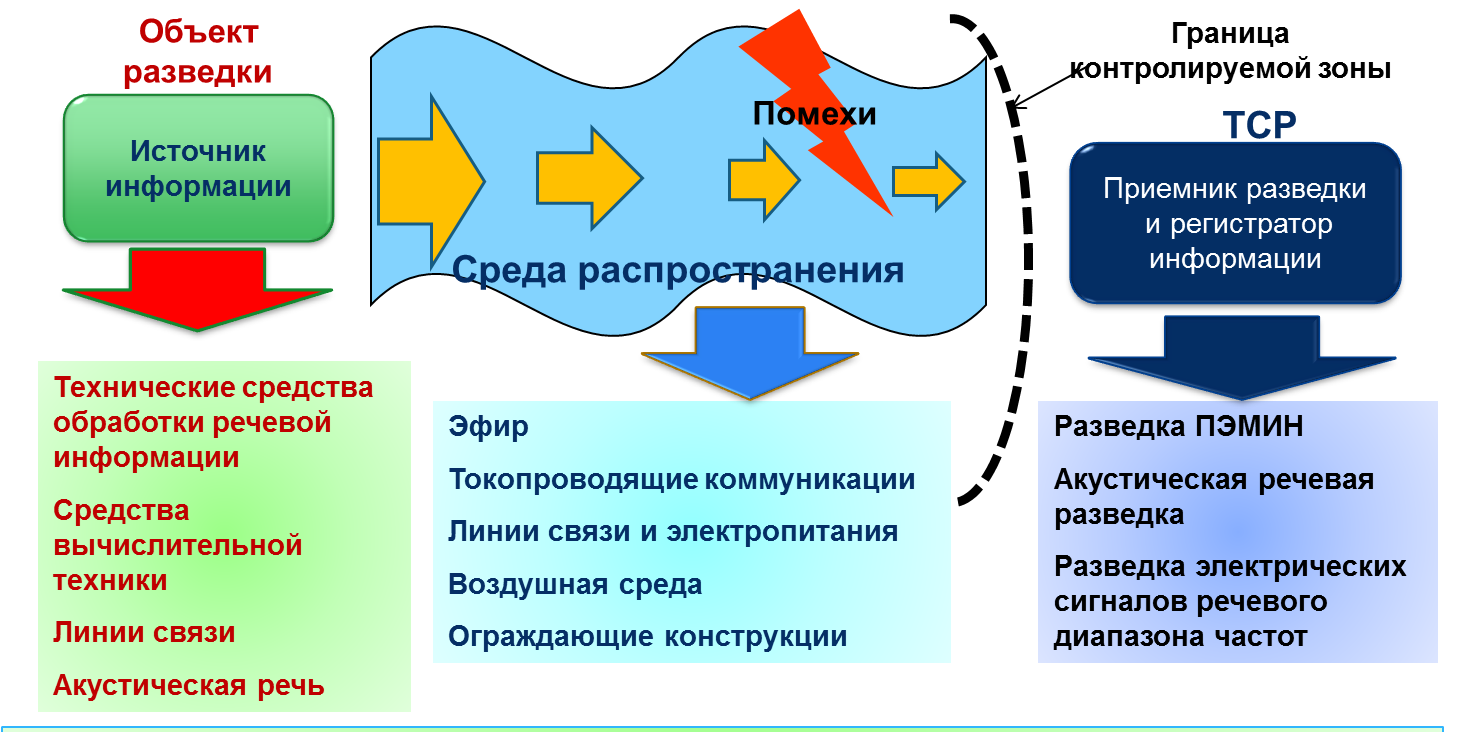

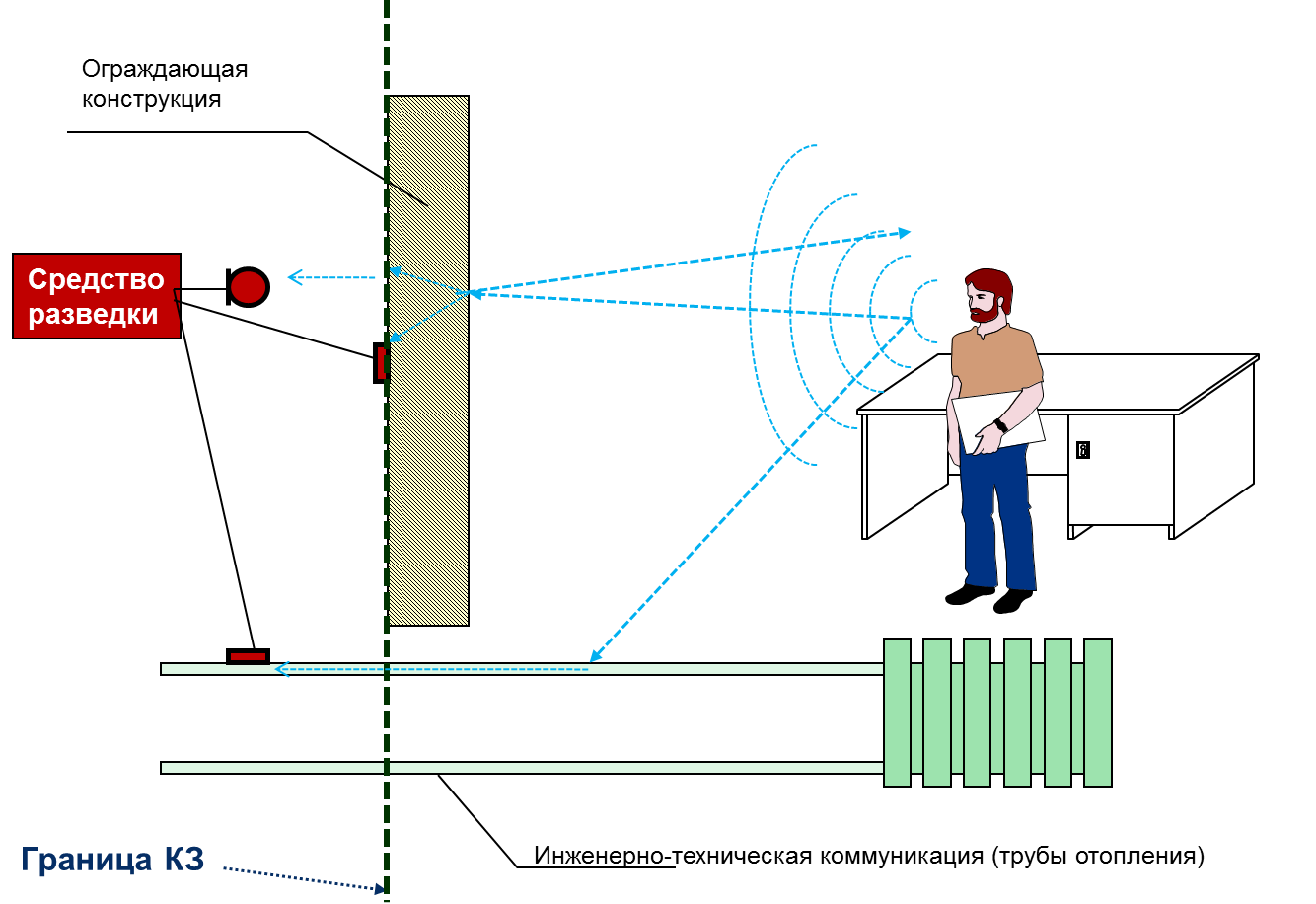

Модель технического канала перехвата информации состоит из объекта

разведки, то есть источника информации, среды распространения этой

информации с учетом помех и технического средства разведки (ТСР),

расположенного за границами контролируемой зоны:

Перехват информации с использованием технических средств может вестись за

границей контролируемой зоны из близлежащих строений и транспортных

средств; из смежных помещений, принадлежащих другим учреждениям

(предприятиям) и расположенным в том же здании, что и объект защиты; при посещении

учреждения (предприятия) посторонними лицами.

Классификация каналов утечки информации по виду информативного сигнала и среде распространения

Общая классификация технических каналов утечки по источнику информации

Побочные электромагнитные излучения и наводки (ПЭМИН) – это паразитные и

побочные электромагнитные излучения радиоэлектронного оборудования и

средств вычислительной техники. В зависимости от среды распространения

различают:

- электромагнитные каналы утечки информации, однородная среда распространения – эфир;

-

электрические каналы утечки информации, неоднородная среда распространения – эфир и

линии ВТСС, в том числе и проникновение их от ОТСС в отходящие линии.

В электромагнитных каналах утечки информации носителем информации являются электромагнитные излучения (ЭМИ), возникающие при

обработке информации техническими средствами.

Побочные электромагнитные излучения (ПЭМИ)

– нежелательные (паразитные) электромагнитные излучения, возникающие при

функционировании технических средств обработки информации, и приводящие к

утечке обрабатываемой информации.

Информативными ПЭМИ

называются сигналы, представляющие собой

ВЧ несущую, модулированную информацией обрабатываемой на СВТ (например,

изображением, выводимым на экран монитора, данными, обрабатываемыми

на устройствах ввода-вывода и т.д.).

Неинформативными ПЭМИ

называются сигналы, анализ которых может дать представление только о режиме

работы СВТ и никак не раскрывает характер информации, обрабатываемой на

СВТ.

Основными причинами возникновения электромагнитных каналов утечки

информации в технических средствах обработки информации (ТСОИ) являются:

-

побочные электромагнитные излучения, возникающие вследствие протекания

информативных сигналов по элементам ТСОИ; -

модуляция информативным сигналом побочных электромагнитных излучений

высокочастотных генераторов ТСОИ (гетеродины, генераторы подмагничивания и

стирания, задающие генераторы); -

модуляция информативным сигналом паразитного электромагнитного излучения

ТСОИ (например, возникающего вследствие самовозбуждения усилителей низкой

частоты).

Практически все компоненты СВТ во время работы являются источниками возникновения ПЭМИ:

- процессор, шина данных процессора и цепи питания;

- контроллеры и мост чипсета;

- модули памяти и шина данных;

- инверторы питания перечисленных выше устройств;

- HDD и шины IDE (ATA) и SATA;

- CD и шина IDE (ATA);

- видеокарта и шина AGP или E-PCI;

- COM порт и внешние подключения по нему;

- LTP порт и внешние подключения по нему;

- USB порт;

- VGA и другие виды портов, предназначенные для подключения мониторов;

- беспроводные сетевые адаптеры IEEE 802 для локальных сетей.

Электромагнитная наводка

– передача (индуцирование) электрических сигналов из одного устройства

(цепи) в другое, непредусмотренная схемными или конструктивными решениями и

возникающая за счет паразитных электромагнитных связей. Электромагнитные

наводки могут приводить к утечке информации по токопроводящим

коммуникациям, имеющим выход за пределы контролируемой зоны.

Причинами возникновения электрических каналов утечки информации являются наводки

информативных сигналов, под которыми понимаются токи и напряжения в токопроводящих

элементах, вызванные побочными электромагнитными излучениями, ёмкостными и индуктивными связями.

В зависимости от физических причин возникновения наводки информативных

сигналов можно разделить на:

-

наводки информативных сигналов в электрических цепях ТСОИ, вызванные

информативными ПЭМИ ТСОИ (ПЭМИ — ток в проводнике); -

наводки информативных сигналов в соединительных линиях ВТСС и посторонних

проводниках, вызванные информативными ПЭМИ ТСОИ; -

наводки информативных сигналов в электрических цепях ТСОИ, вызванные

внутренними ёмкостными и индуктивными связями (“просачивание” информативных

сигналов в цепи электропитания через блоки питания ТСОИ, ток – ток); -

наводки информативных сигналов в цепях заземления ТСОИ, вызванные

информативными ПЭМИ ТСОИ, а также гальванической связью схемной (рабочей)

земли и блоков ТСОИ (ПЭМИ — ток в проводнике , ток – ток).

Уровень наводок зависит от расстояния между источником излучения и

случайной антенной, типа случайной антенны (сосредоточенная или

распределённая), длиной параллельного пробега и величиной переходного

затухания линий, напряжения информативного сигнала в линии и уровня шумов

(помех) и других факторов.

Помимо естественных технических каналов утечки информации существуют и

специально создаваемые ТКУИ, например, технические каналы утечки

информации, создаваемые путем «высокочастотного облучения» СВТ или

создаваемые путем внедрения в СВТ электронных устройств перехвата

информации («закладных устройств»).

Технические каналы утечки информации от средств вычислительной техники

Информация в процессе обработки средствами вычислительной техники проходит

через ряд режимов ее преобразования, передачи и отображения. Наиболее

потенциально опасными из них являются:

- вывод информации на экран монитора;

- ввод данных с клавиатуры;

- запись информации на МНИ;

- чтение информации с МНИ;

- передача данных в каналы связи;

- вывод данных на печатающие устройства;

- записи данных от сканера на МНИ.

Возможности перехвата информации средствами перехвата ПЭМИН зависит о вида

технического средства и составляет:

- мониторы с электронно-лучевой трубкой — десятки, сотни метров;

- жидкокристаллические мониторы — единицы, десятки метров;

- жесткие магнитные диски — единицы метров;

- принтеры, сканеры, МФУ — десятки метров;

- клавиатура — десятки, сотни метров;

- Flash-накопители, внешние HDD — без удлинителя – единицы, с удлинителем – десятки метров.

Указанные расстояния являются примерными и для конкретного объекта

могут отличаться как в меньшую, так и в большую стороны.

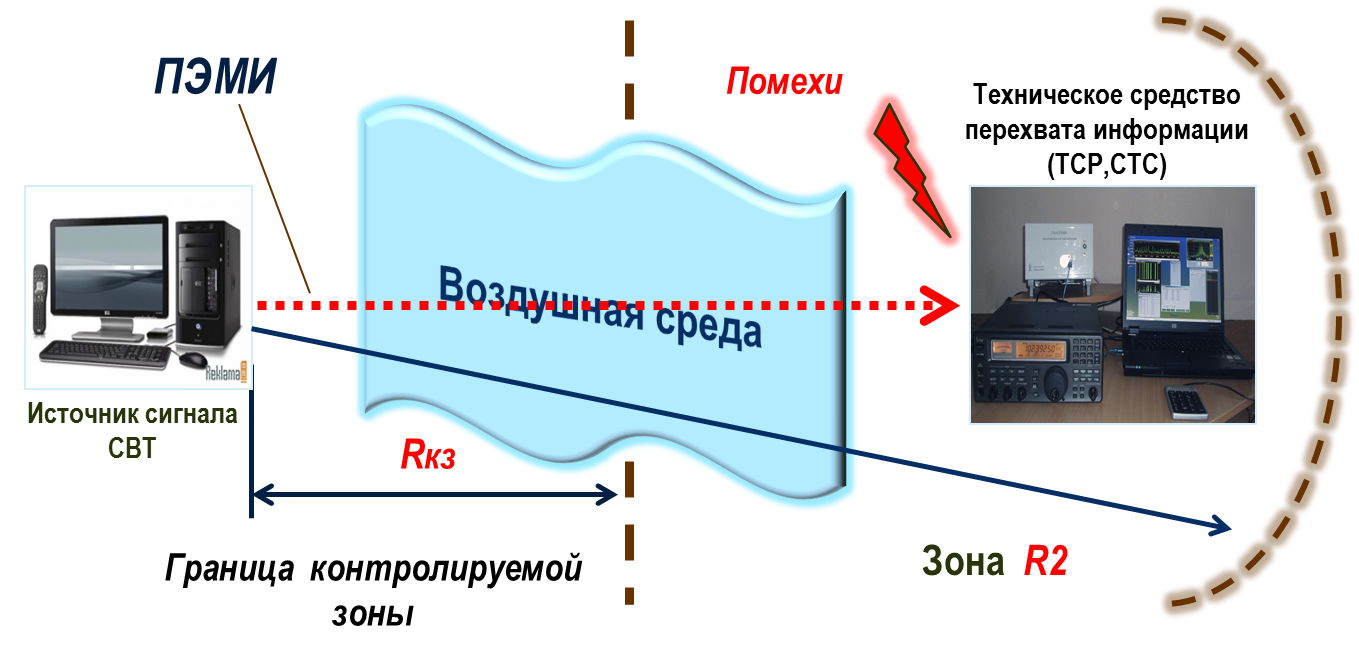

Перехват побочных электромагнитных излучений

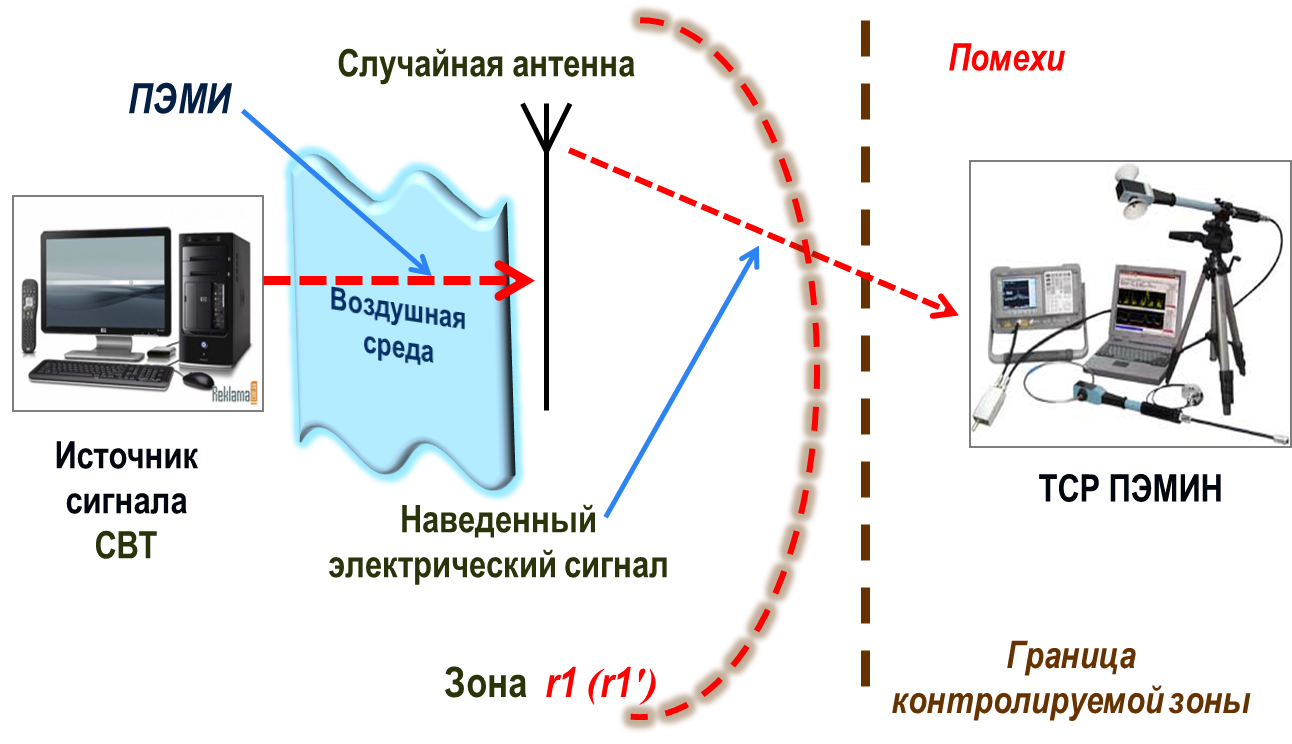

В общем виде схема технического канала утечки информации, обрабатываемого

средствами вычислительной техники, выглядит следующим образом:

Здесь воздушная среда – это среда распространения сигнала. Помимо

воздушной, средой распространения сигнала могут быть:

- линии электропитания и заземления;

- посторонние проводники (токопроводящие инженерные коммуникации, выходящие за пределы КЗ);

- соединительные линии ВТСС, выходящие за пределы КЗ.

Пространство вокруг ОТСС, на границе и за пределами которого напряжённость

электромагнитного поля не превышает допустимого (нормированного) значения,

называется зоной 2 (R2).

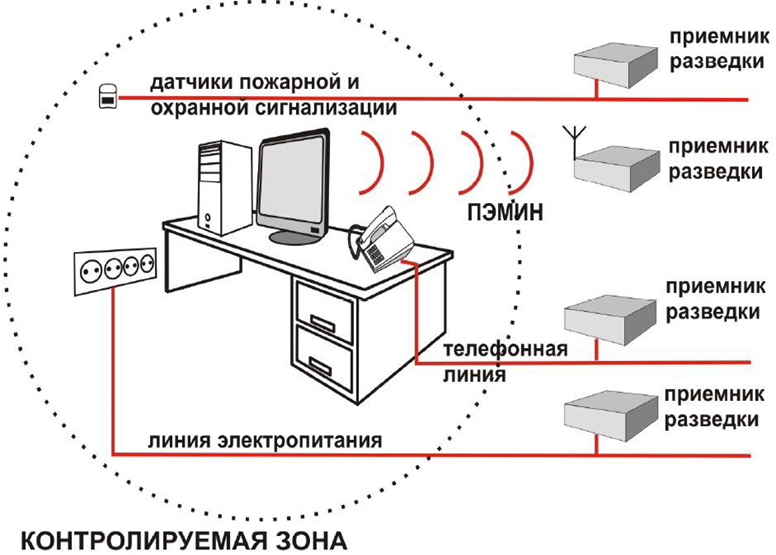

Съем наводок ПЭМИ ТСОИ с соединительных линий ВТСС и посторонних проводников

Случайные антенны

— различные вспомогательные технические средства, их соединительные линии,

а также линии электропитания, посторонние проводники и цепи заземления, при

непосредственном подключении к которым средств разведки ПЭМИН возможен

перехват информационных сигналов.

Случайные антенны могут быть сосредоточенными и распределенными.

Сосредоточенные

— телефонный аппарат, громкоговоритель радиотрансляционной сети, датчик

пожарной сигнализации и т. д., подключенные к линии, выходящей за пределы

КЗ.

Распределенные

— кабели, провода, металлические трубы и другие токопроводящие

коммуникации, выходящие за пределы КЗ.

Пространство вокруг ОТСС, на границе и за пределами которого уровень

наведенного от ОТСС информативного сигнала в сосредоточенных антеннах

не превышает допустимого (нормированного) значения,

называется зоной 1 (r1),

а в распределенных антеннах — зоной 1’, (r1’).

Значение показателя защищенности будет зависеть не только от уровня ПЭМИ

ОТСС, но и от длины случайной антенны (от помещения, в котором установлено

ОТСС, до места возможного подключения к ней средства разведки = Кл).

Схема ТКУИ, возникающего за счёт наводок ПЭМИ СВТ в случайных антеннах

(схема электрического канала утечки информации):

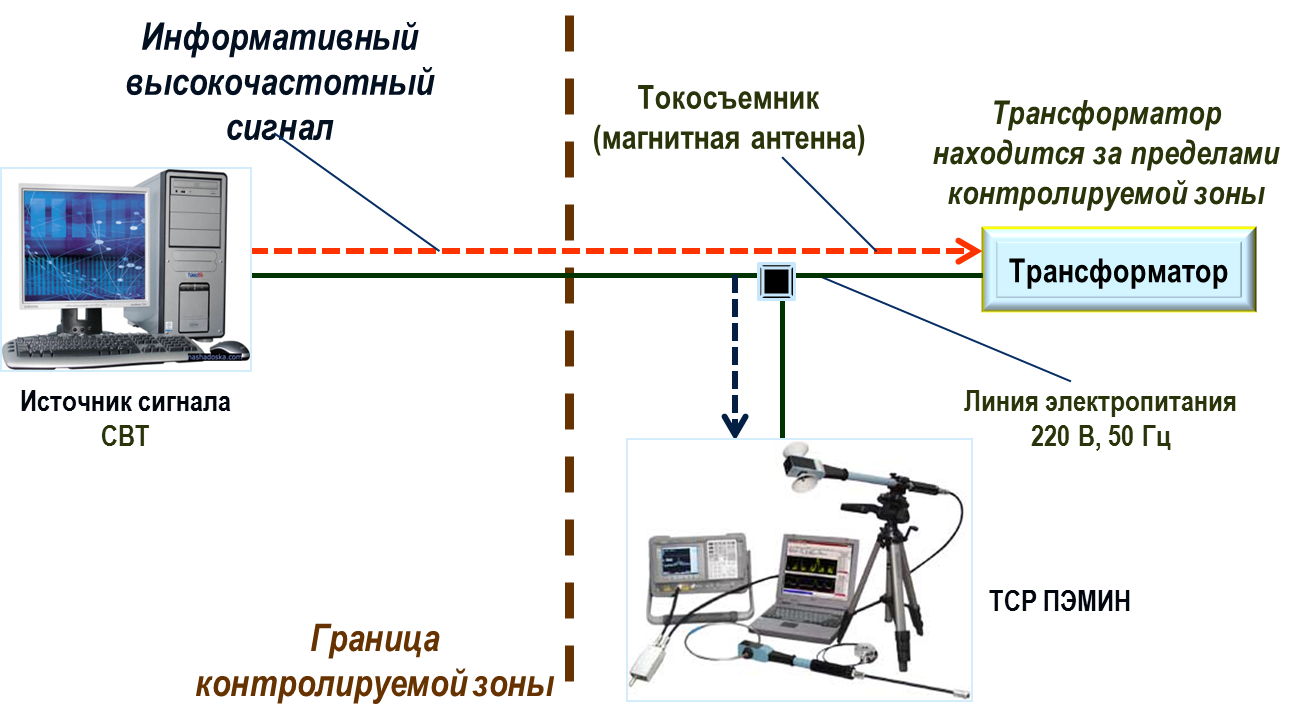

Схема ТКУИ, возникающего за счёт наводок информативных сигналов в линиях электропитания и заземления СВТ:

Перехват информативных сигналов при подключении ТСР ПЭМИН к линиям электропитания и заземления СВТ:

Техническими средствами перехвата ПЭМИН являются комплексы перехвата

побочных электромагнитных излучений СВТ, состоящие из специальных приёмных

устройств с дальностью перехвата ПЭМИ от

10 до 50 метров и широкополосной

направленной антенны с диапазоном частот от

80МГц до 1,3 ГГц, коэффициентом

усиления 5-7 дБ.

Способы перехвата информации, обрабатываемой техническими средствами

-

Перехват побочных электромагнитных излучений (магнитные и электрические

антенны): -

Перехват наводок информативных сигналов (широкополосные токосъемники и

пробники): - Перехват путем «высокочастотного облучение» ТСОИ (специальная аппаратура).

- Перехват от внедренных в ТСОИ электронных устройств негласного съема информации.

Перехват ПЭМИ, возникающих вследствие протекания по ТСОИ переменного

электрического тока;

Перехват ПЭМИ, возникающих вследствие работы ВЧ генераторов, входящих в состав ТСОИ;

Перехват ПЭМИ, возникающих вследствие паразитной генерации;

Перехват наводок информационных сигналов в соединительных линиях ВТСС и

посторонних проводников;

Перехват наводок информационных сигналов с линий электропитания ТСОИ;

Перехват наводок информационных сигналов с цепей заземления ТСОИ.

Технические каналы утечки речевой информации

Акустические каналы утечки информации включают в себя прямой акустический,

вибрационный (виброакустический), акустоэлектрический (линейный), состоящий

из «микрофонного эффекта и «высокочастотного навязывания»,

оптико-электронный (лазерный) канал утечки и канал утечки за счет

«высокочастотного облучения».

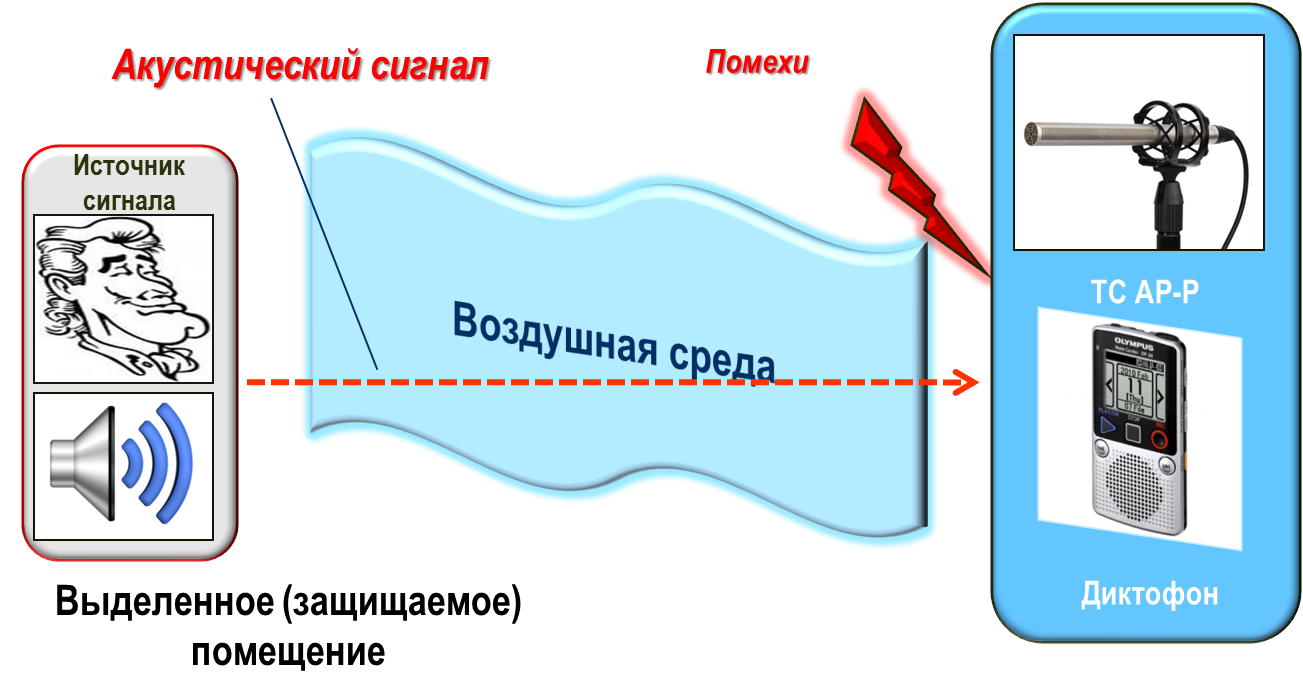

Схема прямого акустического (воздушного) канала перехвата акустической (речевой) информации:

С использованием направленного микрофона перехват информации возможен на

расстоянии

50-100 метров днем и до

500 м. ночью в условиях города, при

открытых форточках или фрамугах; с использованием проводной микрофонной

системы протяженность линии составляет до

10 км; с использованием

закладного устройства с передачей информации по электросети дальность

составляет

300-500 метров при питании от одной низковольтной шины ТП; с

использованием закладного устройства с передачей информации по телефонной

линии на ВЧ дальность составляет порядка одного километра; с использованием

полуактивного закладного устройства с передачей информации по оптическому

каналу в ИК- диапазоне длин волн дальность составляет

500-800 метров.

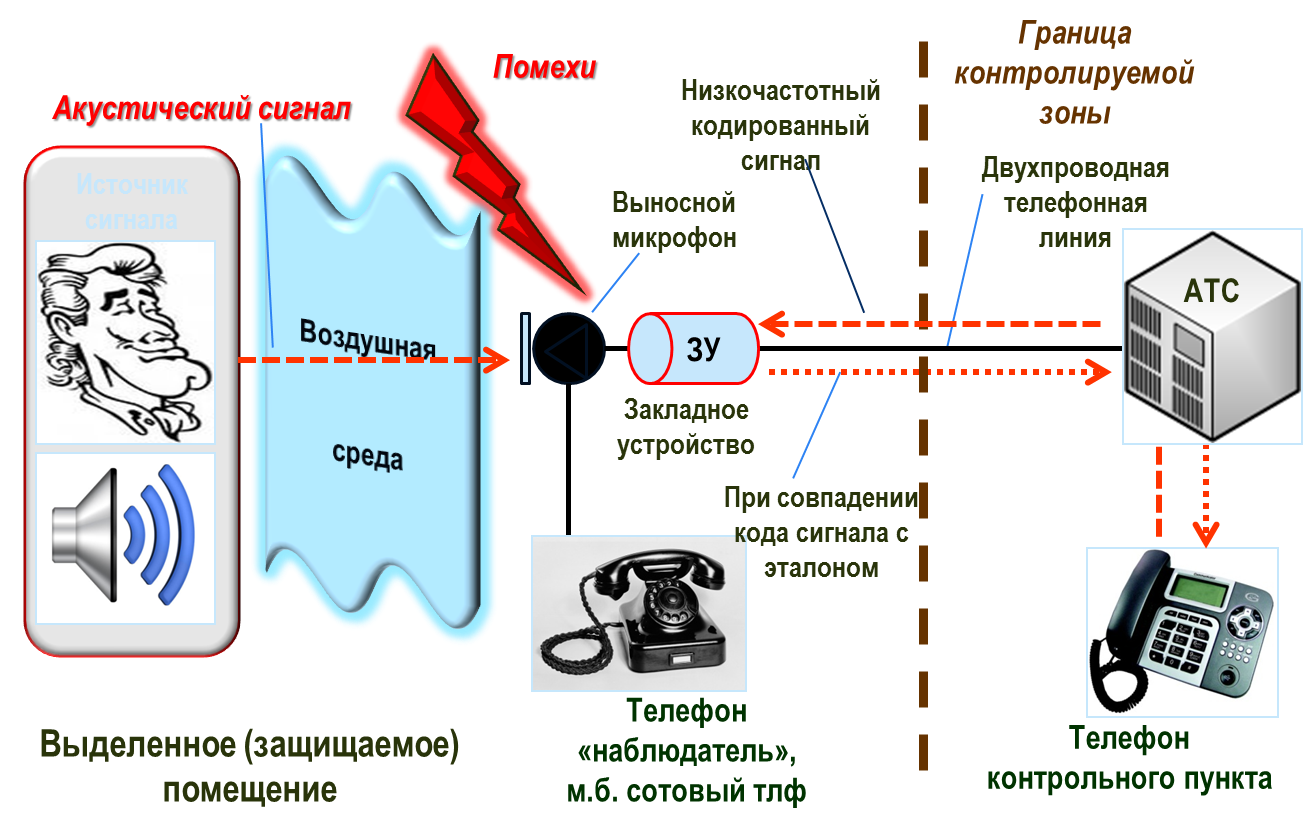

При использовании перехвата речевой информации с использованием устройства

типа «телефонное ухо» с передачей информации по телефонной линии на НЧ,

либо с передачей информации по радиоканалу при использовании сотовых

телефонов в качестве закладного устройства дальность передачи информации

неограниченная.

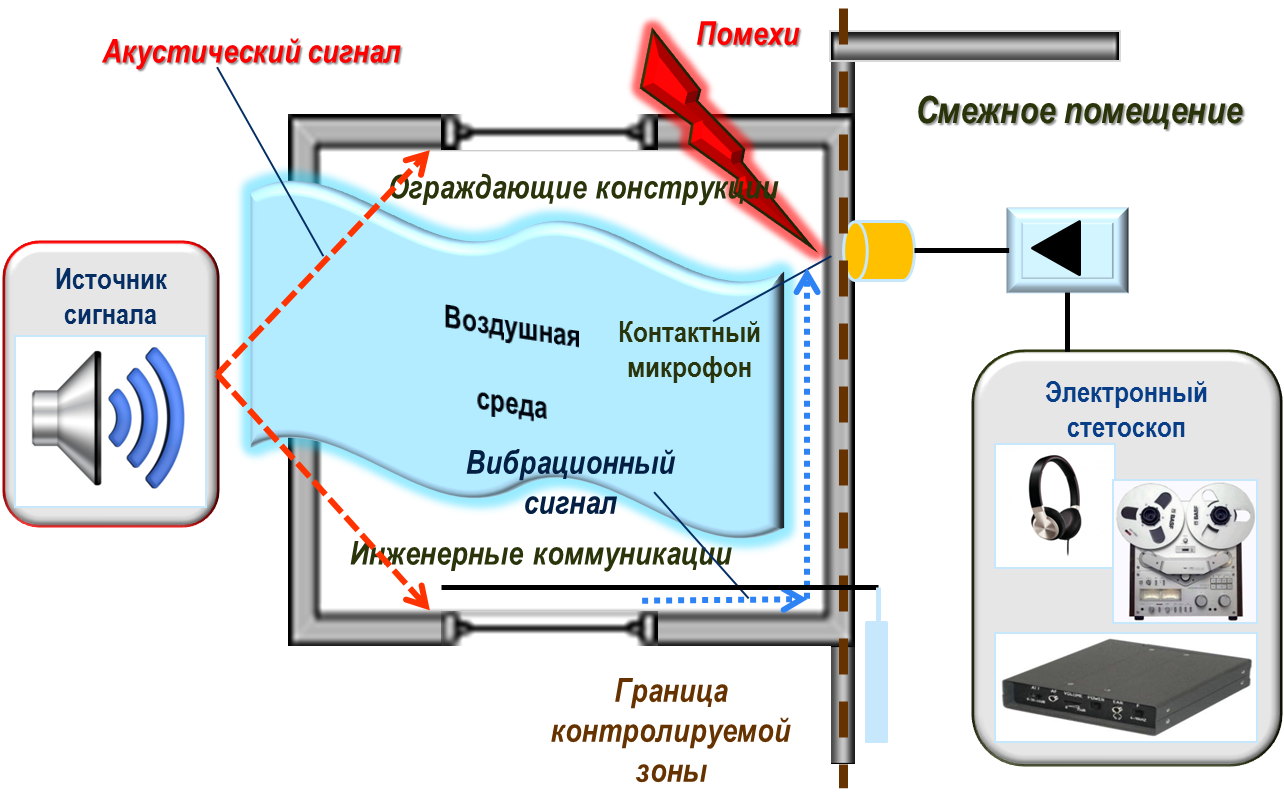

Причиной возникновения акустического и виброакустического каналов утечки

информации являются колебания ограждающих конструкций и

инженерно-технических коммуникаций, например труб отопления.

Схема канала перехвата речевой информации с использованием электронных

стетоскопов (акустовибрационный канал утечки, стены до 100 см):

По такому же принципу происходит перехват информации радиостетоскопов. При

акустооптическом (лазерном) канале утечки, с использованием лазерных

средств разведки дальность перехвата информации составляет более

500 метров.

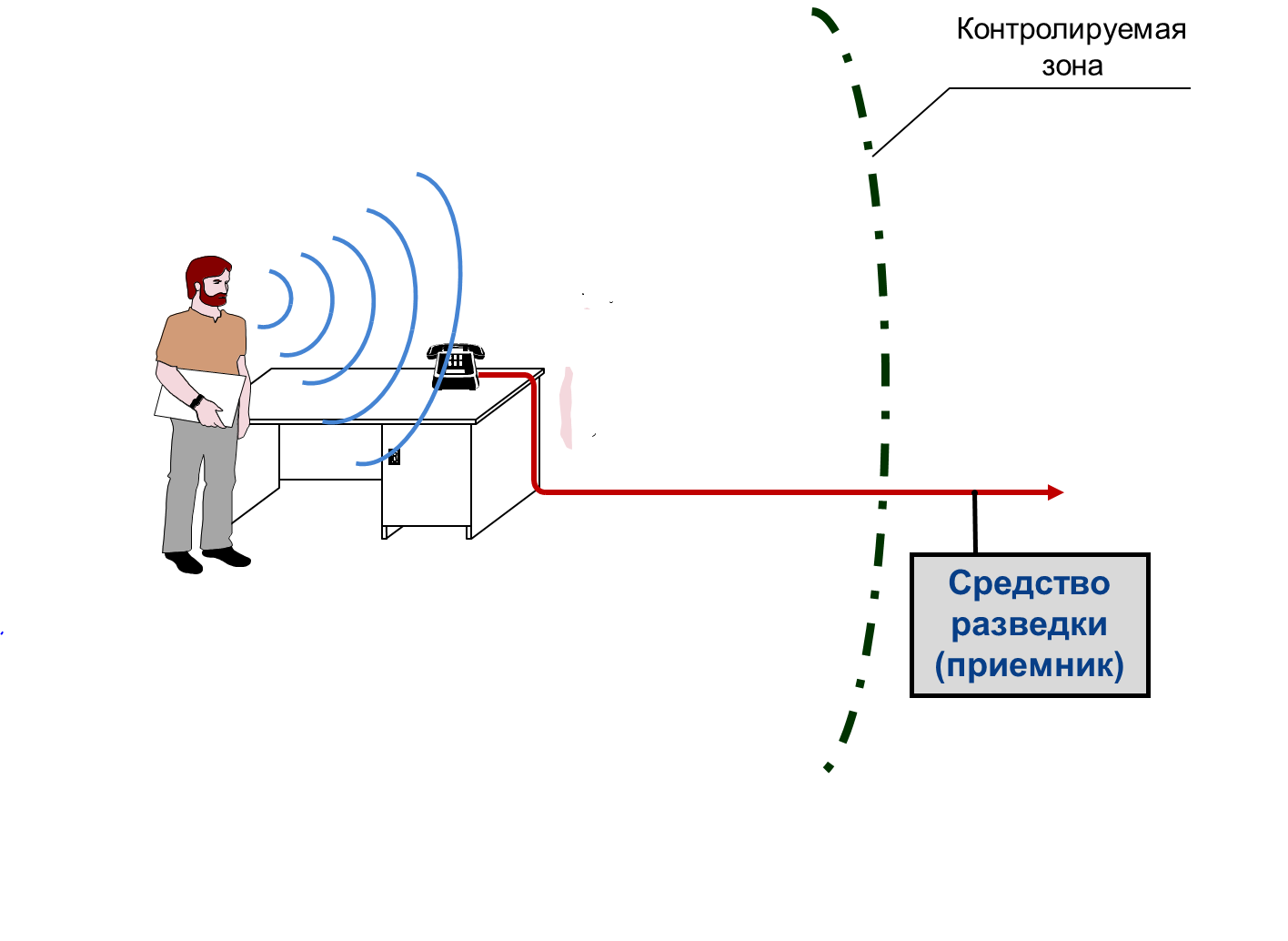

Информативные сигналы также возникают за счет так называемого

«микрофонного» эффекта, когда низкочастотный сигнал распространяется в

цепях и линиях связи ВТСС, выходящих за пределы контролируемой зоны:

Полезный сигнал в этом случае снимается при помощи усилителя низкой

частоты, находящегося за пределами границы контролируемой зоны.

ВЧ-навязывание — заключается в модуляции электромагнитного зондирующего сигнала частотой

речевым сигнала в результате их одновременного воздействия на элементы

устройств, обладающих микрофонным эффектом.

Затем происходит обратное переизлучение зондирующего

модулированного сигнала, его прием и демодуляция. В результате происходит

выделение первичного речевого сигнала и перехват акустической информации.

Существует два способа высокочастотного навязывания: контактный и бесконтактный.

При контактном способе высокочастотный сигнал вводится в электрическую цепь, имеющую

гальваническую связь с техническим средством, обладающим микрофонным

эффектом. В случае

бесконтактного способа мощный ВЧ-сигнал зондирует

заданную область пространства (ВЧ-облучение). Таким образом, за пределами

контролируемой зоны размещается либо аппаратура «высокочастотного

облучения» (ВЧ – генератор, приемник), либо специальное радиоприемное

устройство.

Помимо преднамеренного возможно также и непреднамеренное прослушивание речи

сотрудниками или посетителями, находящихся в смежных с защищаемым

помещениях. Особенностью такого канала является то, что он образуется в

пределах контролируемой зоны.

Итак, способами перехвата акустической речевой информации являются:

- Перехват информации по прямому акустическому каналу утечки:

- Перехват информации по вибракустическому каналу утечки:

- Перехват информации по прямому акустоэлетромагнитному каналу утечки:

- Перехват информации по акустоэлектрическому каналу утечки:

- Перехват информации по акустооптическому (лазерному) каналу утечки — облучение оконных стекол лазерными акустическими системами разведки.

Запись речевой информации скрытно установленными портативными средствами

звукозаписи;

Скрытая установка передающих закладных устройств с датчиками микрофонного типа;

Прослушивание (запись) разговоров направленными микрофонами.

Скрытое прослушивание (запись) разговоров из смежных помещений с

использованием электронных стетоскопов;

Скрытая установка в смежных помещениях передающих закладных устройств с

датчиками контактного типа.

Перехват ПЭМИ на частотах работы ВЧ – генераторов, входящих в состав ВТСС, обладающих «микрофонным эффектом»;

ВЧ – облучение ВТСС, обладающих «микрофонным эффектом».

Подключение специальных НЧ – усилителей к соединительным линиям ВТСС, обладающих «микрофонным эффектом»;

Подключение аппаратуры «ВЧ — навязывания» к соединительным линиям ВТСС,

обладающим «микрофонным эффектом».

Каналы утечки информации в волоконно-оптических линиях связи (ВОЛС)

ВОЛС имеют более высокую степень защищённости информации

от несанкционированного доступа, чем какие-либо иные линии связи. Дело в

том, что в оптическом волноводе электромагнитное излучение выходит за

пределы волокна на расстояние не более длины волны (физический принцип

распространения электро-магнитной волны в световоде) при отсутствии

внешнего воздействия на оптоволокно.