Локальная сеть (Local Area Network, сокращенно LAN) — несколько компьютеров и гаджетов (принтеры, смартфоны, умные телевизоры), объединенных в одну сеть посредством специальных инструментов. Локальные сети часто используются в офисах, компьютерных классах, небольших организациях или отделениях крупных компаний. Локальная сеть дает большой простор для деятельности, например, создание умного дома с подключением саундбаров, телефонов, кондиционеров, умных колонок. Можно перебрасывать с телефона фотографии на компьютер без подключения по кабелю, настроить распознавание команд умной колонкой. Преимуществом является то, что локальная сеть — это закрытая система, к которой посторонний не может просто так подключиться.

Для чего нужна локальная сеть

Локальная сеть дает множество удобных функций для использования нескольких компьютеров одновременно:

- передача файлов напрямую между участниками сети;

- удаленное управление подключенными к сети принтерами, сканерами и прочими устройствами;

- доступ к интернету всех участников;

- в других случаях, когда нужна связь между несколькими компьютерами, к примеру, для игр по сети.

Что нужно для создания локальной сети

Для создания собственной LAN-сети минимальной конфигурации достаточно иметь пару компьютеров, Wi-Fi роутер и несколько кабелей:

- непосредственно сами устройства (компьютеры, принтеры и тд).

- Wi-Fi-роутер или маршрутизатор. Самое удобное устройство для создания домашней сети, поскольку Wi-Fi-роутер есть практически в каждом доме.

- Интернет-кабели с витой парой. Раньше было важно использование crossover-кабелей при соединении компьютеров напрямую, без роутеров и switch-коммутаторов. Сейчас же в них нет нужды, поскольку сетевые карты сами понимают как подключен кабель и производят автоматическую настройку.

- Switch-коммутаторы или hub-концентраторы. Служат для объединения устройств в одну сеть. Главный «транспортный узел». Необязательное, но удобное устройство, давно вытесненное Wi-Fi маршрутизаторами из обычных квартир.

- NAS (англ. Network Attached Storage). Сетевое хранилище. Представляет собой небольшой компьютер с дисковым массивом. Используется в качестве сервера и хранилища данных. Также необязательная, но удобная вещь.

Нужное оборудование у нас есть, что дальше?

Сначала необходимо определиться, каким образом будут соединяться между собой компьютеры. Если используется проводной способ подключения, то подключаем все кабели к роутеру или коммутатору и соединяем их в сеть. Существует несколько способов создания LAN-сетей.

Если используется Wi-Fi, то сначала необходимо убедиться, поддерживают ли устройства данный вид связи. Для компьютера может пригодиться отдельный Wi-Fi-адаптер, который придется отдельно докупать. В ноутбуках же он предустановлен с завода. Подключаем устройства к одному Wi-Fi-маршрутизатору.

Настройка обнаружения

Просто подключить оборудование друг к другу недостаточно, поэтому идем дальше:

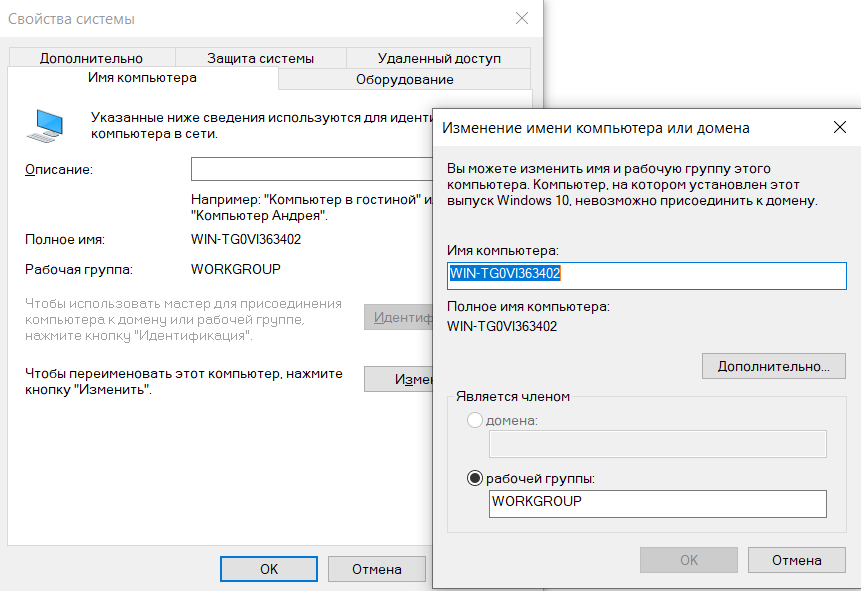

- Все устройства должны находиться в одной «рабочей группе». Этот параметр легко настраивается в ОС Windows 10.

Для этого проходим по пути: Панель управления — Система и безопасность — Система — Дополнительные параметры системы — Свойства системы. В открывшемся окошке надо указать, что компьютер является членом определенной рабочей группы и дать ей название. Это действие повторить на всех остальных ПК из сети.

- При использовании Wi-Fi изменить параметр сетевого профиля в настройках сети. Для этого в настройках «Параметры Сети и Интернет» в разделе «Состояние» нужно нажать на «Изменить свойства подключения» и выбрать профиль «Частные».

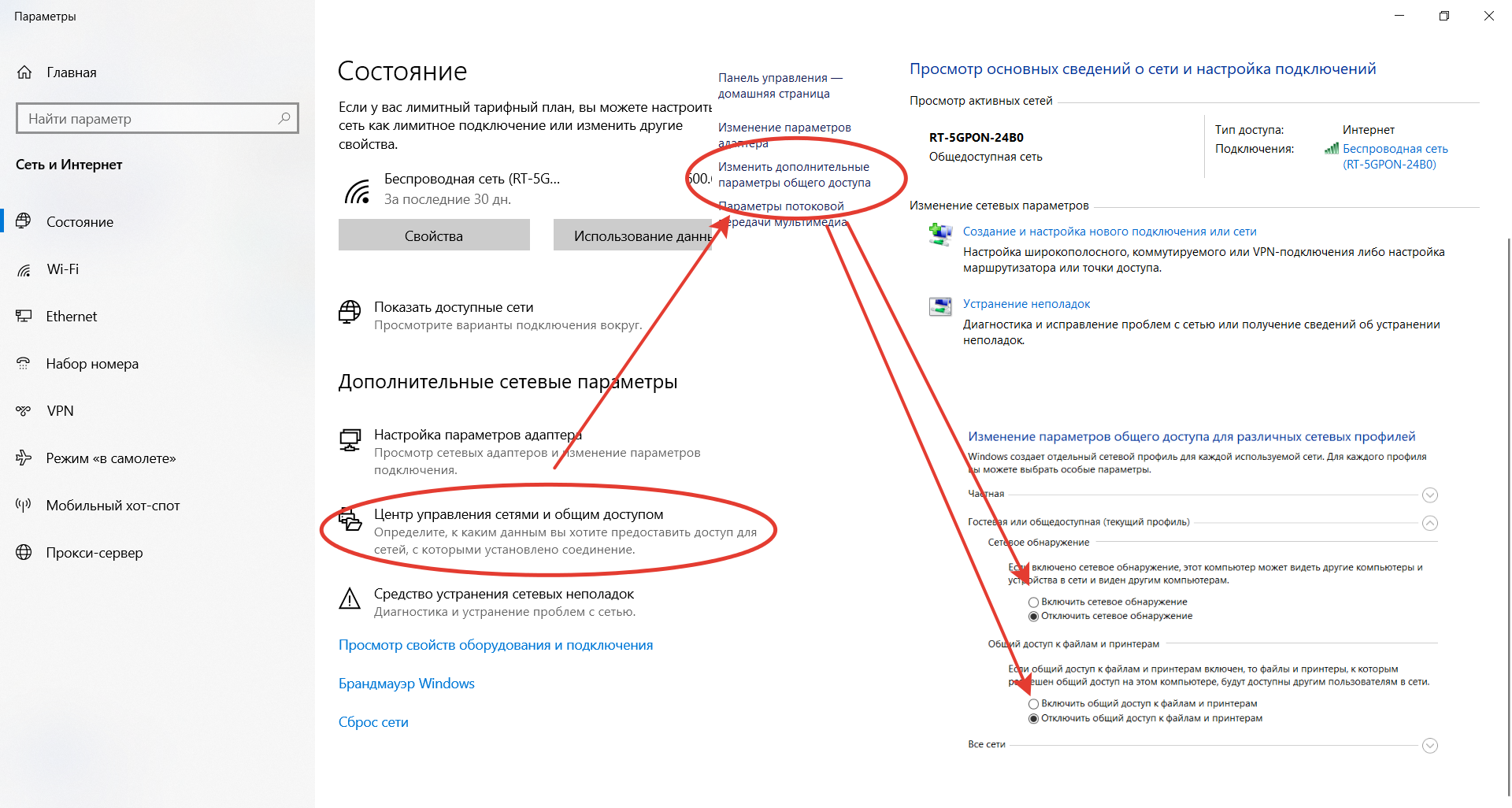

- После этого настраиваем параметры общего доступа. Идем в «Центр управления сетями и общим доступом» и открываем «Изменить дополнительные параметры общего доступа». Там нужно включить сетевое обнаружение, а также доступ к файлам и принтерам.

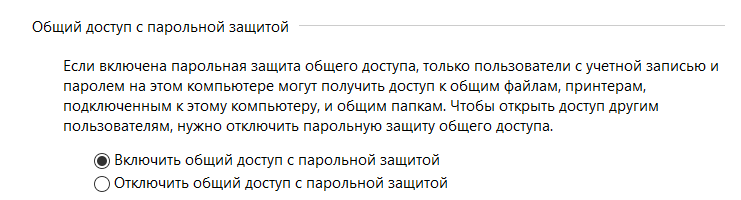

- Не забываем включить доступ к ПК и отключить защиту паролем.

Теперь наступает важный этап работы: настроить сетевое обнаружение и общий доступ к файлам

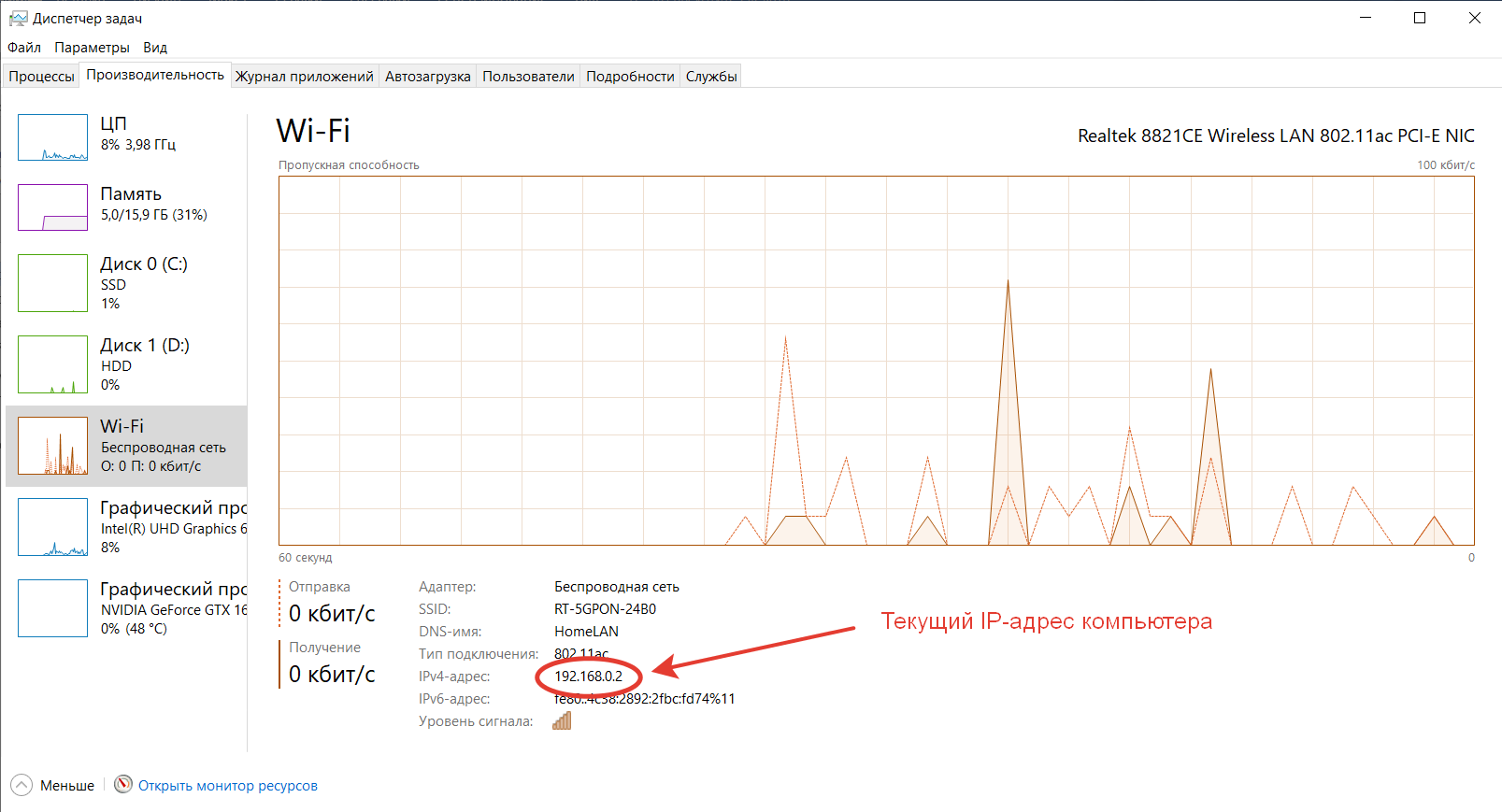

Важно убедиться, чтобы у всех компьютеров были правильные IP-адреса. Обычно система автоматически настраивает данный параметр, но если при работе LAN появятся сбои, то нужно будет указать адреса вручную. Проверить IP можно с помощью «настроек параметров адаптера». Заходим в «Центр управления сетями и общим доступом» и оттуда нажимаем «Изменение параметров адаптера».

Нажимаем ПКМ по подключению и открываем свойства. Дальше открываем свойства IP версии 4 TCP / IPv4 (может иметь название «протокол Интернета версии 4»). IP-адрес — то, что нам нужно. Смотрим, чтобы у первого компьютера был адрес, отличный от второго. Например, для первого будет 192.168.0.100, 192.168.0.101 у второго, 192.168.0.102 у третьего и т.д. Для каждого последующего подключенного компьютера меняем последнюю цифру адреса. Стоит учесть, что у разных роутеров могут быть разные, отличные от указанных IP-адреса. На этом этапе локальная сеть уже готова и функционирует.

Заходим в раздел «Сеть» проводника. Если все подключено правильно, то мы увидим подключенные к сети устройства. Если же нет, то Windows предложит нам настроить сетевое обнаружение. Нажмите на уведомление и выберите пункт «Включить сетевое обнаружение и доступ к файлам». Стоит учесть, что брадмауэр может помешать работе LAN, и при проблемах с работой сети надо проверить параметры брадмауэра. Теперь надо только включить нужные папки и файлы для общего доступа.

Как открыть доступ к папкам?

Нажимаем ПКМ по нужной папке и заходим во вкладку «Доступ». Нажимаем «Общий доступ» и настраиваем разрешения. Для домашней локальной сети легче всего выбрать вариант «Все». Выбираем уровень доступа для остальных участников «чтение или чтение + запись».

Теперь из свойств папки заходим во вкладку безопасности. Нажимаем «Изменить» и «Добавить». Выбираем «Все» и активируем изменения. В списке разрешений для папки должна находиться группа «Все». Если нужно открыть доступ не к отдельной папке, а всему локальному диску, то нужно зайти в свойства диска, нажать «Расширенная настройка» и поставить галочку в поле «Открыть общий доступ». Командой «\localhost» можно посмотреть, какие папки данного компьютера имеют общий доступ для локальной сети. Чтобы просмотреть файлы из общих папок нужно в проводнике найти раздел «Сеть» и открыть папку нужного компьютера.

Как подключить принтер в локальную сеть

В «Устройствах и принтерах» нужно выбрать принтер и нажав ПКМ перейти в свойства принтера. Во вкладке «Доступ» нажать на галочку «Общий доступ». Принтер должен отображаться иконкой, показывающей, что устройство успешно подключено к LAN.

Если нужно закрыть доступ к папке, то в свойствах надо найти пункт «Сделать недоступными». Если же нужно отключить весь компьютер от LAN, то легче всего изменить рабочую группу ПК.

Администрирование и создание локальных сетей с помощью программ

Бывают ситуации, когда необходимо сделать локальную сеть, но это физически невозможно. На помощь приходит программное обеспечение, позволяющее создавать виртуальные локальные сети. Существуют разные программы для создания администрирования локальных сетей. Расскажем о паре из них:

RAdmin

Очень удобное приложение, позволяющее работать с локальной сетью или VPN в пару кликов. Основные функции программы это: удаленное управление компьютером с просмотром удаленного рабочего стола, передача файлов. Также программа может помочь геймерам, играющим по локальной сети.

Hamachi

Пожалуй, самая популярная программа в данной категории. Может создавать виртуальные локальные сети с собственным сервером. Позволяет переписываться, передавать файлы и играть в игры по сети. Также имеет клиент для Android.

Администрирование компьютеров в локальной сети до загрузки операционной системы

Время на прочтение

4 мин

Количество просмотров 70K

Привет, хабрахабр! Эта моя первая статья и посвящена она удаленному администрированию. Надеюсь, что она будет интересна не только системным администраторам, но и просто продвинутым юзерам, так как использование некоторых компонентов может вам пригодиться.

В основном речь пойдет об администрировании компьютеров до загрузки операционной системы. Когда количество компьютеров невелико, на поддержку их работоспособности не требуется много человеческих ресурсов. С расширением парка компьютеров, их обслуживание становится более затратным. В моем случае, организация обладает около 100 компьютеров. Переустановка операционных систем, восстановление образов операционных систем занимает много времени. Мне приходилось обслуживать каждую единицу техники отдельно. Поэтому, встала задача разработать систему, которая упростит жизнь администратора и увеличит количество свободного времени, которое можно потрать на более интересные вещи.

Существует множество софта, который умеет делать подобные вещи, тем не менее, каждый из них обладает недостатками, которые я постарался убрать и разработать такую систему, которая удовлетворяет моим требованиям.

Что для этого нужно?

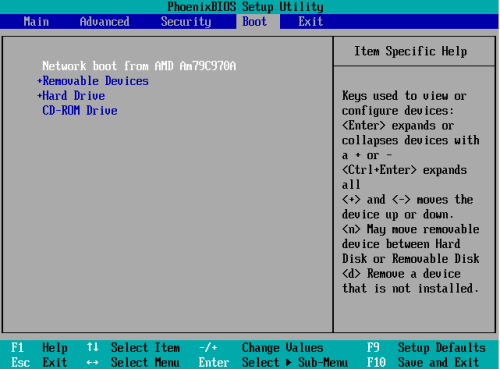

Клиентская машина должна обладать сетевой картой, которая поддерживает стандарт PXE (есть практически в каждой сетевой карте). Не буду описывать принцип работы данного стандарта, в интернете есть много информации для ознакомления. Скажу лишь, что он позволяет загружать файлы по сети. Ну и в BIOS нужно включить загрузку по сети. Настройка клиентской части на этом закончена.

Сервер должен включать DHCP и TFTP. Чтобы не заморачиваться с настройками, я использовал программу TFTPD32, которая уже включает все нужные компоненты. Программа находится в свободно доступе с открытым исходным кодом.

Для настройки DHCP пришлось побегать и снять MAC адреса с каждого компьютера. Это нужно для идентификации компьютеров в сети. В TFTP сервере нужно было указать только папку выгрузки файлов и поместить в нее все необходимое. Загрузчик, который будет выполнять все операции — grub4dos. Был выбран именно этот загрузчик, так как опыта по созданию загрузочных USB-накопителей с ним достаточно, да и информации куча в интернете.

Теперь о принципе действия.

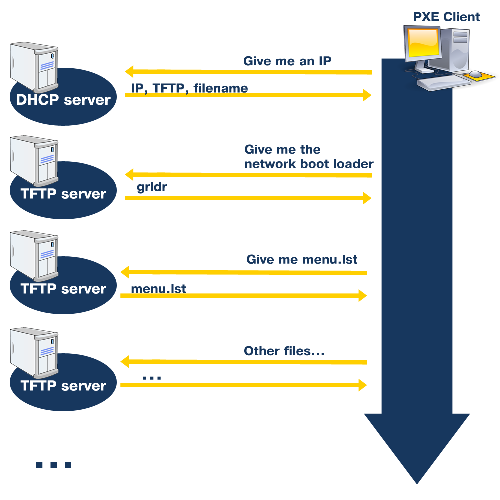

1. При включении, компьютер обращается к DHCP серверу за IP адресом.

2. DHCP сервер, согласно своей настройке, выдает нужный IP клиенту, так же IP адрес TFTP сервера и имя загрузочного файла. В моем случае файл загрузчика grub4dos — grldr.

3. Клиентский компьютер, приняв запрос, устанавливает себе IP и обращается к TFTP серверу с запросом загрузочного файла.

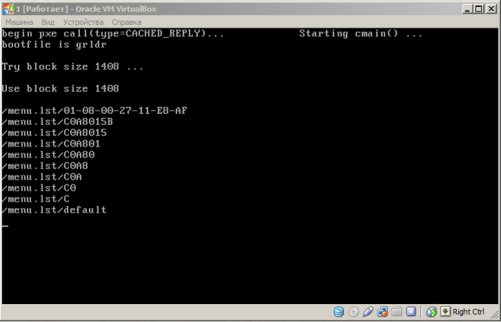

4. TFTP сервер отдает запрашиваемый файл. Выглядит это так:

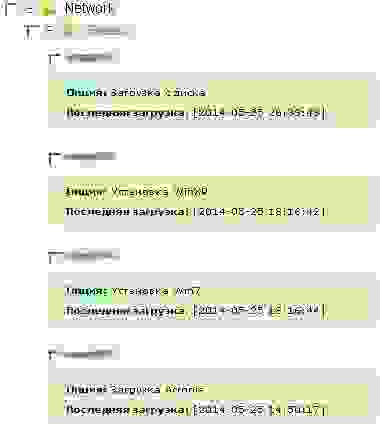

Ответ сервера

5. Загрузив файл, PXE запускает загрузчик и заканчивает свою работу. Дальнейшая работа выполняется загрузчиком. После запуска загрузчик запрашивает файл menu.lst. В этом файле содержаться инструкции для установки ОС или запуска утилит.

6. Сервер передает файл menu.lst

7. Программа-загрузчик на клиенте «читает» инструкции и выполняет их, загружая с TFTP сервера требуемые файлы.

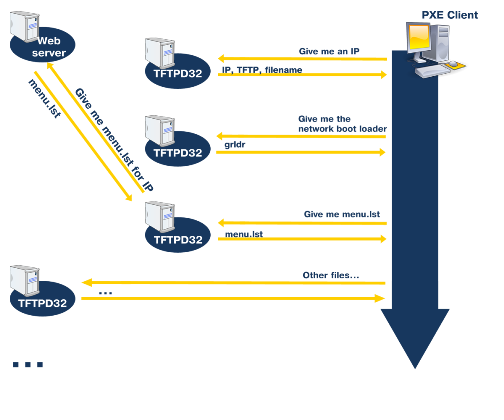

Суть в том, что программа TFTPD32 всегда выдает один и тот же файл инструкций menu.lst. То есть, без изменений нельзя было назначать разным компьютерам разные задачи. Раз программа с открытыми исходниками, я нашел в коде то место, где программа отправляет файл menu.lst и изменил его.

В итоге, как только клиентская машина запрашивает у сервера файл menu.lst, программа, посредством http протокола отправляет GET запрос на веб-сервер (http://localhost/getmenulst.php?ip=IP) для запроса файла инструкций для конкретного IP. Файлы инструкции хранятся в базе.

Для наглядности, приведу новую схему.

Далее стояла задача подготовить образы для установки ОС систем и загрузки утилит, а так же написать файлы инструкций menu.lst.

Например, menu.lst для установки windows 7 выглядит так:

Install Windows 7

color blue/green yellow/red white/magenta white/magenta

timeout 0

default 0

title Install Windows 7

pxe keep

chainloader --raw (pd)/pxeboot.n12

Для загрузки Acronis True Image:

Loading Acronis

color blue/green yellow/red white/magenta white/magenta

timeout 0

default 0

title boot acronis

#root (hd0,0)

kernel /kernel.dat vga=788 ramdisk_size=32768 acpi=off quiet noapicmbrcrcs on

initrd /ramdisk.dat

boot

Не буду приводить все опции, чтобы не нагружать статью.

Очень много времени ушло на сборку образов с требуемым софтом и подготовки их для установки по сети, так как это не просто копирование файл в каталог. Из ОС систем я собрал только Windows 7 и Windows XP. Пришлось влезать в Acronis True Image, чтоб сделать автоматическое восстановление системы из образа. Так же закачал ISO образы нескольких нужных утилит.

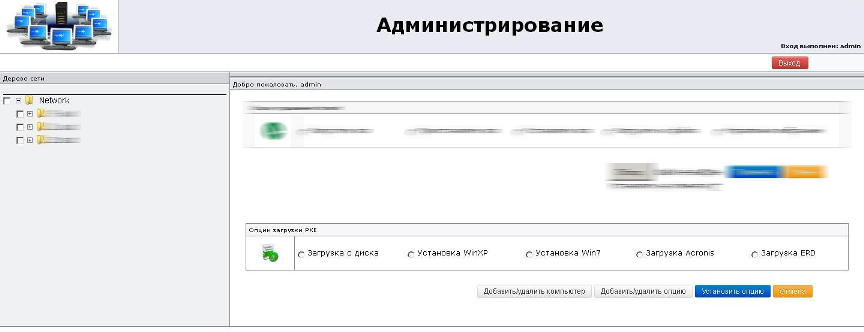

Для управления всем этим «чудом» написал небольшую панель администрирования на PHP+MySQL. Она позволяет добавлять/удалять компьютеры, добавлять/удалять опции, а так же устанавливать опции загрузки. Так же мы можем увидеть время последнего включения компьютера и опцию, которая ему установлена. По умолчанию устанавливается «Загрузка с жесткого диска».

Не обращайте внимания на первую часть панели администрирования. Там реализована возможность удаленного управления установкой программ с помощью программы uTorrnet, о чем я напишу в следующей статье, если это кого-то заинтересует.

Подведу итоги. Данная система работает в реальном времени. Порой я нахожу баги и исправляю их, добавляю новые опции.

Порядок работы такой: мне звонят и говорят, что не загружается система на компьютере «Имя». Я захожу в панель администрирования, ставлю опцию «Загрузка Acronis» и прошу человека на том конце провода перезагрузить компьютер. Дальше система восстановит сама все из образа и сообщит пользователю, что он может работать. Если устанавливается новый компьютер, его MAC вносится в базу данных, в панели ставится опции установки ОС и Windows устанавливается сама без какого-либо участия.

Это очень удобно, потому что часто мне приходится уезжать, а так я могу исправлять проблемы, находясь где угодно. Стоит отметить, что нет финансов на приобретение качественного оборудования. Живем, как можем.

Конечно, до полной автоматизации еще много работы, но поверьте, жить мне стало легче.

Виталина Викторовна Эпп

Эксперт по предмету «Базы данных»

Предложить статью

В самом начале своего появления компьютеры были автономными и работали независимо друг от друга. С ростом числа компьютеров возникла потребность в их совместной работе. В определенном смысле это связано с деятельностью самих пользователей, которая проходила в рамках одного документа. Для решения данной проблемы стали создавать, а затем и использовать локальные и глобальные сети, создание которых привело к необходимости управления данным процессом и выполнения всевозможных задач. Эти обязанности возложило на себя администрирование сетей.

Главные функции администрирования сетей

В соответствии с международными стандартами администрирование сети выполняет следующие функции:

- управляет отказами (поиском, правильным определением, кроме этого устранением неполадок и сбоев в работе конкретной сети);

- управляет конфигурацией (конфигурацией компонентов системы, в том числе их локацией, сетевыми адресами, настройкой параметров сетевых операционных систем и пр.);

- учитывает работу сети (регистрация и контроль за используемыми ресурсами и устройствами сети);

- управляет производительностью (предоставляет статистические данные о работе сети за конкретный промежуток времени);

- управляет безопасностью (выполняет контроль доступа и сохранение целостности всех данных).

Замечание 1

Разные комбинации перечисленных функций воплощены в продуктах производителей сетевых средств. Управление же производительностью осуществляется с целью снижения затрат ресурсов, энергии, а также с целью планирования ресурсов для потребностей в дальнейшем.

Обязанности системного администратора

Администрирование компьютерных сетей ведется под контролем и руководством системного администратора, выполняющего следующие задачи:

- проверку работоспособность баз данных;

- контролирование бесперебойной работы локальной сети;

- обеспечение защиты данных и их целостности;

- обеспечение защиты сети от несанкционированного доступа;

- осуществление регулирования прав доступа пользователей к ресурсам сети;

- выполнение резервного копирования данных;

- использование оптимальных способов программирования для использования доступных средств, а также ресурсов сети в полном объеме;

- заполнение специальных журналов, фиксирующих работу сети;

- проведение обучающих занятий для пользователей локальной сети;

- контролирование используемого программного обеспечения;

- контролирование усовершенствования локальной сети;

- разработка прав доступа к сети;

- приостановка незаконного усовершенствования программного обеспечения для сети.

«Администрирование локальных сетей» 👇

Замечание 2

Помимо всего этого, на системного администратора возложена ответственность за доведение до работников конкретного предприятия (организации) информации о слабых местах системы администрирования сетей и вероятных способах противозаконного доступа к ней.

Программы для удаленного администрирования

Когда необходимо контролировать систему вне организации, применяют удаленное администрирование сетей. Для этого используют специальное программное обеспечение, контролирующее систему и удаленный доступ с применением сети Интернет в реальном времени. Эти программы дают возможность полностью контролировать удаленные компоненты локальной сети и каждый взятый отдельно компьютер.

Что позволяет осуществлять удаленно управление рабочим столом каждого компьютера в сети, проводить копирование или удаление различных файлов, работать с программами и приложениями и пр. В настоящее время известно множество программ удаленного доступа. Все они различаются своим протоколом и интерфейсом. Последний может иметь консольный или визуальный характер. Особую популярность и известность приобрели следующие программы: Windows Remote Desktop, UltraVNC, Apple Remote Desktop, Remote Office Manager и др.

Категории сетей

Сеть представляет собой совокупность всевозможных аппаратных, программных и коммуникационных средств, которые несут ответственность за эффективное распределение информационных ресурсов. Все сети условно делят на 3 категории:

- локальные;

- глобальные;

- городские.

Глобальные сети способствуют обеспечению взаимодействием, а также обменом информацией пользователей, удаленно расположенных друг от друга. При функционировании подобных сетей могут возникать незначительные задержки в передаче информации. Причиной этого является относительно низкая скорость этого процесса. Протяжность глобальных компьютерных сетей достигает тысяч километров. Городские же сети работают на гораздо меньшем расстоянии, поэтому обеспечивают передачу информации на средних и высоких скоростях.

Они немного замедляют данные, как глобальные, но не способны передавать их на большие расстояния. Протяженность данного типа компьютерных сетей ограничена и составляет от нескольких километров до нескольких сотен километров. Локальной же сетью гарантируется очень высокая скорость передачи данных. Такая сеть, как правило, размещена внутри одного или нескольких зданий. Ее протяженность составляет не более 1 км. Очень часто локальную сеть предусматривают для одной конкретной организации или предприятия.

Механизмы передачи данных в различных сетях

Механизмы передачи данных в глобальных и локальных сетях различаются между собой. Глобальные компьютерные сети предусматривают соединение. В локальных компьютерных сетях используются другие способы, не нуждающиеся в предварительной установке связи. В этом случае данные бывают отправлены адресату без получения подтверждения о его готовности.

Кроме различной скорости между определенными категориями сетей имеются и другие различия. В локальных сетях каждое устройство снабжено собственным сетевым адаптером, соединяющим его с другими компьютерами. Для этих же целей в городских сетях применяют специальные коммутирующие аппараты. В глобальных же сетях задействованы маршрутизаторы высокой мощности, которые связаны между собой каналами связи.

Сетевая инфраструктура

В компьютерную сеть входят компоненты, которые легко совмещаются в отдельные группы. К этим компонентам относят:

- Активное сетевое оборудование.

- Коммуникационные средства.

- Кабельную систему.

- Сетевые приложения.

- Сетевые службы.

- Сетевые протоколы.

Замечание 3

Каждая из названных групп имеет собственные подгруппы и дополнительные компоненты. Все устройства, которые подключены к определенной сети, передают данные в соответствии с алгоритмом, который должен быть понятным для других устройств, включенных в систему.

Задачи сетевого администрирования

Администрирование сети осуществляет работу с определенной системой на самых разных уровнях. Так в сложных корпоративных сетях администрирование решает следующие задачи:

- осуществляет планирование сети (сетевому администратору часто приходится переустанавливать систему, удалять или добавлять в нее отдельные элементы);

- производит настройку сетевых служб;

- выполняет настройки сетевых узлов (например, сетевой принтер);

- проводит установку сетевых протоколов;

- осуществляет поиск неполадок (проблемы с маршрутизатором, а также сбои в настройках сетевых протоколов и служб);

- выполняет поиск способов повышения эффективности работы сети;

- обеспечивает защиту данных.

- проводит мониторинг сетевых узлов, а также сетевого трафика.

Все вышеназванные задачи выполняются параллельно и комплексно.

Администрирование средств безопасности

Администрирование средств безопасности осуществляет работу одновременно в нескольких направлениях, к которым относятся:

- Распространение актуальной информации, необходимой для работы средств безопасности.

- Сбор и анализ информации о работе механизмов безопасности.

При этом перед администратором ставятся следующие задачи:

- настройка и управление доступом к сети;

- генерация и перераспределение ключей;

- настройка и управление трафиком и маршрутизацией;

- управление шифрованием с использованием соответствующих криптопараметров.

А также системный администратор обязан распространять информацию среди пользователей, которая нужна для обеспечения успешной аутентификации. К подобным данным относятся пароли, ключи и пр.

Защита системы от вирусов и вредоносных программ

Администратор сети осуществляет выполнение дополнительных задач, целью которых является обеспечение безопасности компьютерной сети от вирусов и вредоносных программ. Вот основные задачи:

- установка запретов при записи данных на съемные диски;

- осуществление доступа к компьютеру с использованием всевозможных ID устройств;

- шифрование съемных носителей информации и пр.

Посредством администрирования сети осуществляются действия, направленные на обеспечение политики безопасности, надежности, а также доступности информационных ресурсов сети. С данной целью применяют соответствующее программное и аппаратное обеспечение.

Находи статьи и создавай свой список литературы по ГОСТу

Поиск по теме

Наличие локальной сети в офисах считается нормой еще со времен первых версий Windows. Внутри же квартир и частных домов сетевые технологии стали распространяться с появлением скоростного интернета. Теперь «по умолчанию» устанавливается роутер с несколькими выходами, а многие пользователи имеют по 2-3 компьютера, принтеры и другие многофункциональные устройства.

Возможности домашней локальной сети в Windows 10

Локальная сеть поддерживается во всех версиях Windows, включая последние релизы «десятки». Различие касается лишь некоторых ограничений, допускаемых для «домашних» версий, но и в них есть решения для подключения сетевого оборудования (по проводам или через Wi-Fi). К домашней сети обычно подключаются как компьютеры, так и смартфоны или планшеты.

Возможности локальной сети:

- Общий доступ со всех устройств к расшаренной папке или внешнему накопителю.

- Совместное использование функционала принтера, сканера, МФУ.

- Подключение к мультимедийным устройствам, настройка сетевых игр.

Как именно использовать возможности сети, зависит от пользователя. Одни закидывают на внешний диск фильмы и смотрят их на телевизоре с Wi-Fi, другие создают резервные копии корпоративных данных или печатают фотографии со смартфонов. Главное – первоначально настроить сеть и добиться видимости нужного оборудования со всех подключенных устройств.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

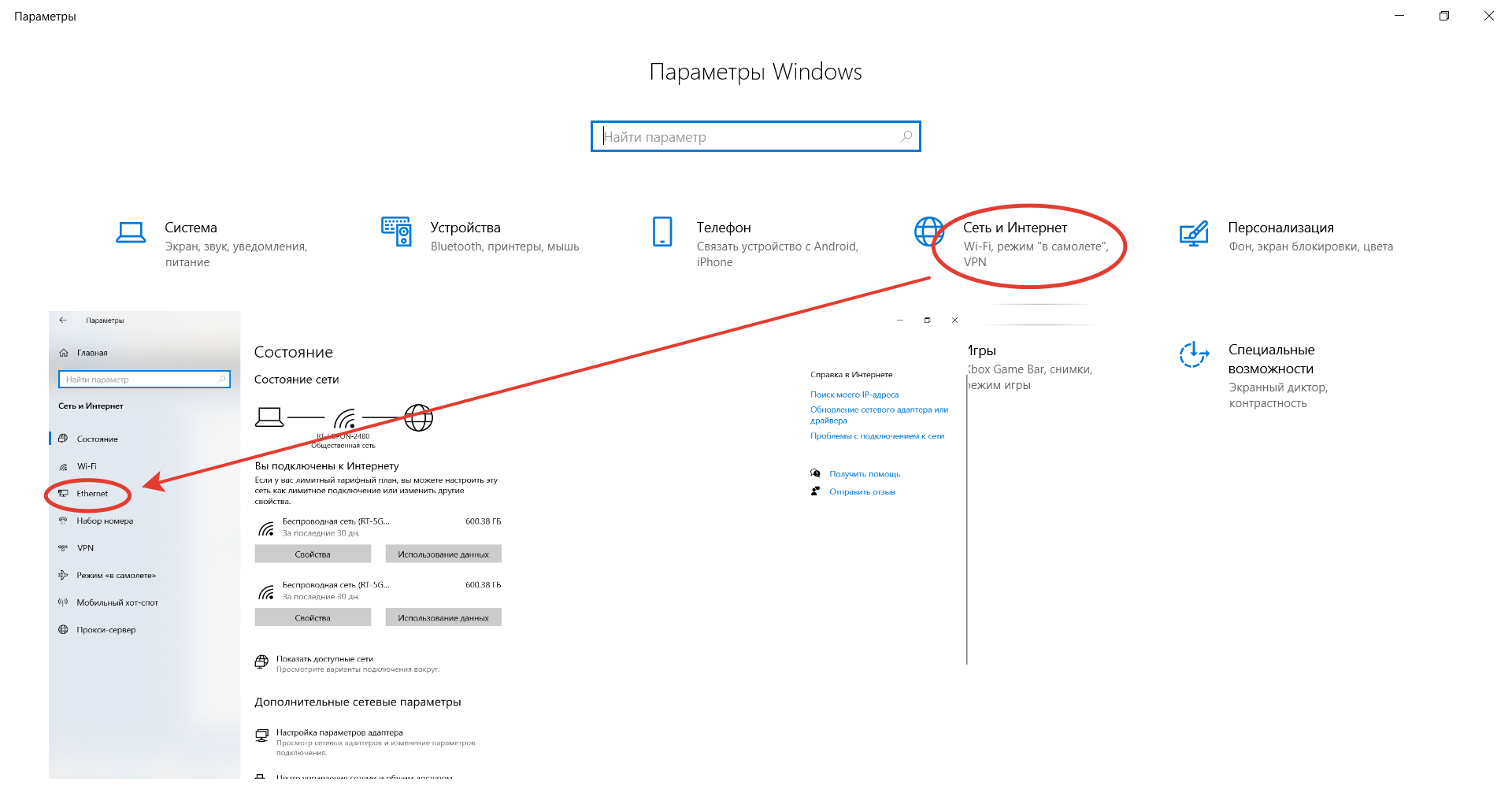

Выбор статического IP-адреса

Первый шаг к настройке сети – это установка постоянного (статического) IP-адреса для каждого компьютера, который будет подключен к ней. В принципе, большая часть приложений и приборов работает с динамическим адресом, но гарантии стабильного коннекта не будет. Тем более выбор «статики» занимает всего пару минут.

Последовательность действий:

- Через встроенный поиск найти и открыть утилиту «Параметры».

- Выбрать пункт «Сеть и Интернет», зайти в раздел Ethernet или Wi-Fi.

- Щелкнуть на названии текущего сетевого подключения.

- Прокрутить окно вниз до раздела «Параметры IP».

- Изменить значение с «Автоматически (DHCP)» на вручную.

- Включить режим IPv4 или IPv6 в зависимости от задачи.

- Внести IP-адрес, длину префикса подсети и шлюз.

Здесь же возможно указание DNS-сервера (предпочтительного и дополнительного). После нажатия кнопки «Сохранить» рекомендуется перезагрузить компьютер. В качестве IP-адреса выбирается одно значение из диапазона 192.168.0.1-192.168.255.255. Главное, чтобы каждое устройство приобрело уникальный адрес (начиная с роутера, который часто «висит» на 192.168.0.1 или 192.168.1.1).

В поле «Длина префикса подсети» нужно ввести значение 24, а в качестве DNS-адреса служебного хоста или общедоступного сервера от Google – 8.8.8.8 и 8.8.8.4. То же указывается при выборе IPv6, хотя «устаревший» протокол IPv4 остается практически стандартом де-факто. Его гарантированно поддерживает оборудование, приобретенное даже лет 5-10 назад.

Настройка локальной сети Windows 10

Второй шаг, после назначения компьютерам уникального IP, заключается в назначении одной и той же «рабочей группы», а также индивидуального имени, по которому будет проще определять, к какому именно ПК осуществляется доступ. На всех релизах Windows используется следующая команда – sysdm.cpl.

В открывшемся окне нужно нажать кнопку «Изменить» и внести выбранные наименования, а после подтвердить их кликом «ОК» в обеих вкладках. После перезагрузки техника гарантированно войдет в общую рабочую группу и сможет обмениваться файлами, подключаться к сетевым устройствам и использовать их функционал.

Общий доступ к папкам

Пользователь вправе открыть доступ ко всем накопителям, подключенным к компьютеру, но это небезопасно. Оптимально предоставлять общий доступ только к специально созданному каталогу, в котором и хранятся общедоступные файлы. Это особенно важно, если к локальной сети получают доступ «посторонние» – гости, соседи и пр.

Последовательность действий:

- Открыть меню кликом правой кнопкой мышки по «Пуску».

- Выбрать пункт «Сетевые подключения».

- Кликнуть раздел «Центр управления сетями и общим доступом».

- Перейти в подраздел «Изменить дополнительные параметры общего доступа».

- Включить сетевое обнаружение и общий доступ к файлам и принтерам.

- Перейти в раздел «Все сети» и отключить парольную защиту.

Остается нажать на кнопку «Сохранить изменения» и перезагрузить компьютер. Теперь все доступные устройства будут видны в разделе «Сеть» Проводника. Но пока на них ресурсы не «расшарены»: при попытке обращения система выдаст ошибку, и воспользоваться сетевыми функциями не получится. Чтобы активировать тот же принтер, нужно настроить сетевой доступ отдельно для него.

Настройка сетевого принтера

Предварительно печатающее устройство подключается и настраивается на одном из локальных ПК. В идеале это компьютер, который в течение дня включен постоянно, потому что при выключении доступ к сетевому аппарату пропадет. Обращение к нему происходит по ранее заданному IP-адресу со статичным значением.

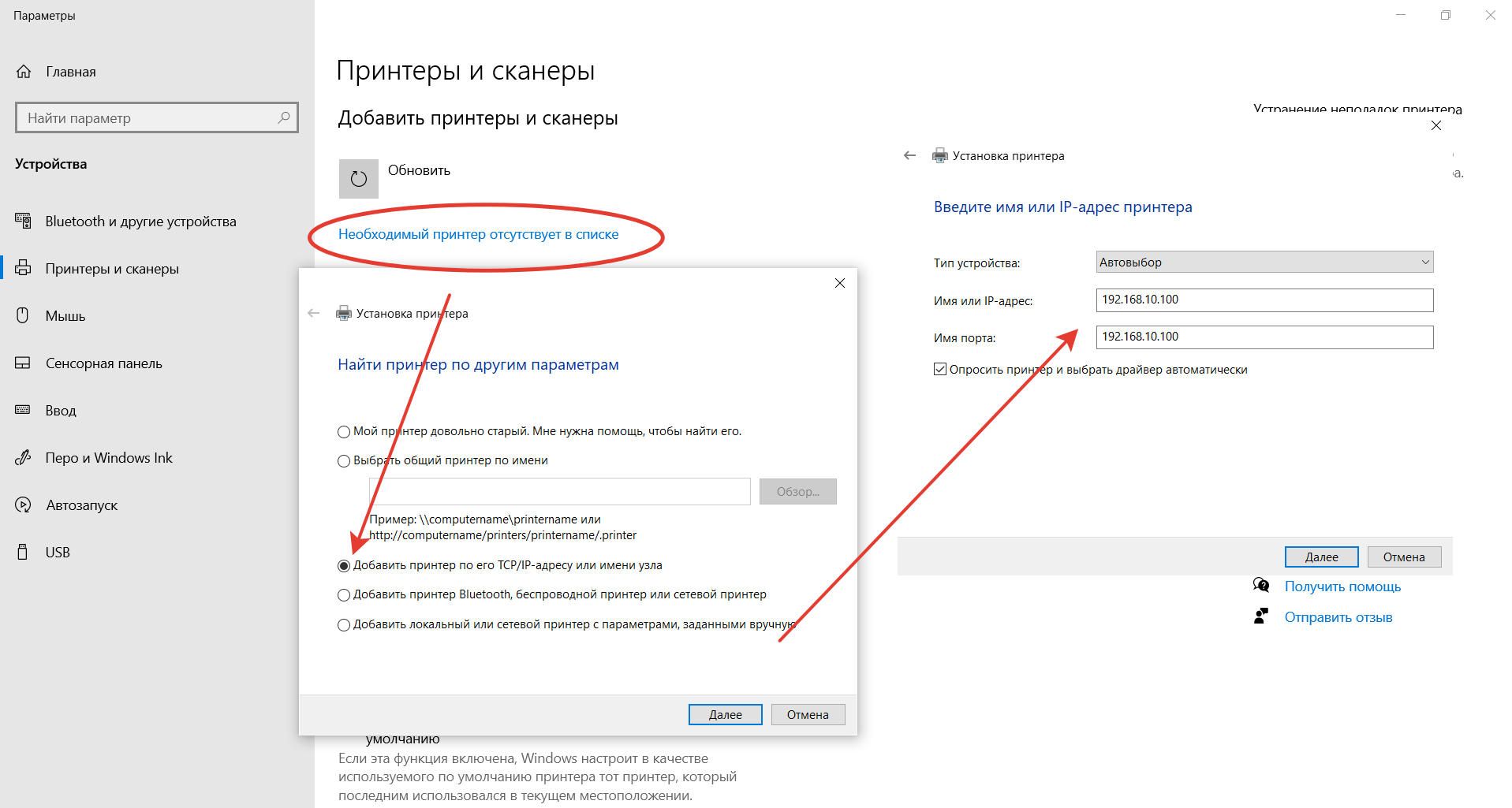

Последовательность действий:

- Запустить приложение «Принтеры и сканеры».

- Нажать на кнопку «Добавить принтер или сканер».

- Выбрать пункт «Необходимый принтер отсутствует в списке».

- Переключить режим определения в TCP/IP.

- Перейти в следующее окно и внести нужный IP-адрес.

Остается нажать на кнопку «Далее» и дождаться сообщения Windows о завершении процедуры поиска и подключения. Теперь можно распечатать тестовую страницу, чтобы убедиться в качестве работы и соответствии желаемых настроек. Если система не обнаружила принтер автоматически, будет предложен список поддерживаемых моделей для ручного соединения.

Как принудительно отключить сетевое подключение

На практике иногда возникают ситуации, когда приходится экстренно прерывать соединение через локальную сеть. Например, когда соседи начали пользоваться общим диском или принтер «вдруг» начал самопроизвольно печатать. Такое часто происходит в многоквартирных домах, где мощности Wi-Fi роутера часто достаточно для коннекта даже «через этаж».

Варианты:

- Отключить сетевой кабель или питание роутера.

- Произвести «обратную» настройку с отключением доступа.

- Включить парольную защиту для критически важных ресурсов.

Также есть вариант ручного редактирования системного реестра. Это позволит увидеть перечень всех ранее подключенных устройств и вручную удалить ресурсы, к которым хочется заблокировать внешний доступ. Нужно запустить редактор реестра и найти ветку:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Profiles

Типовые проблемы с сетевым подключением

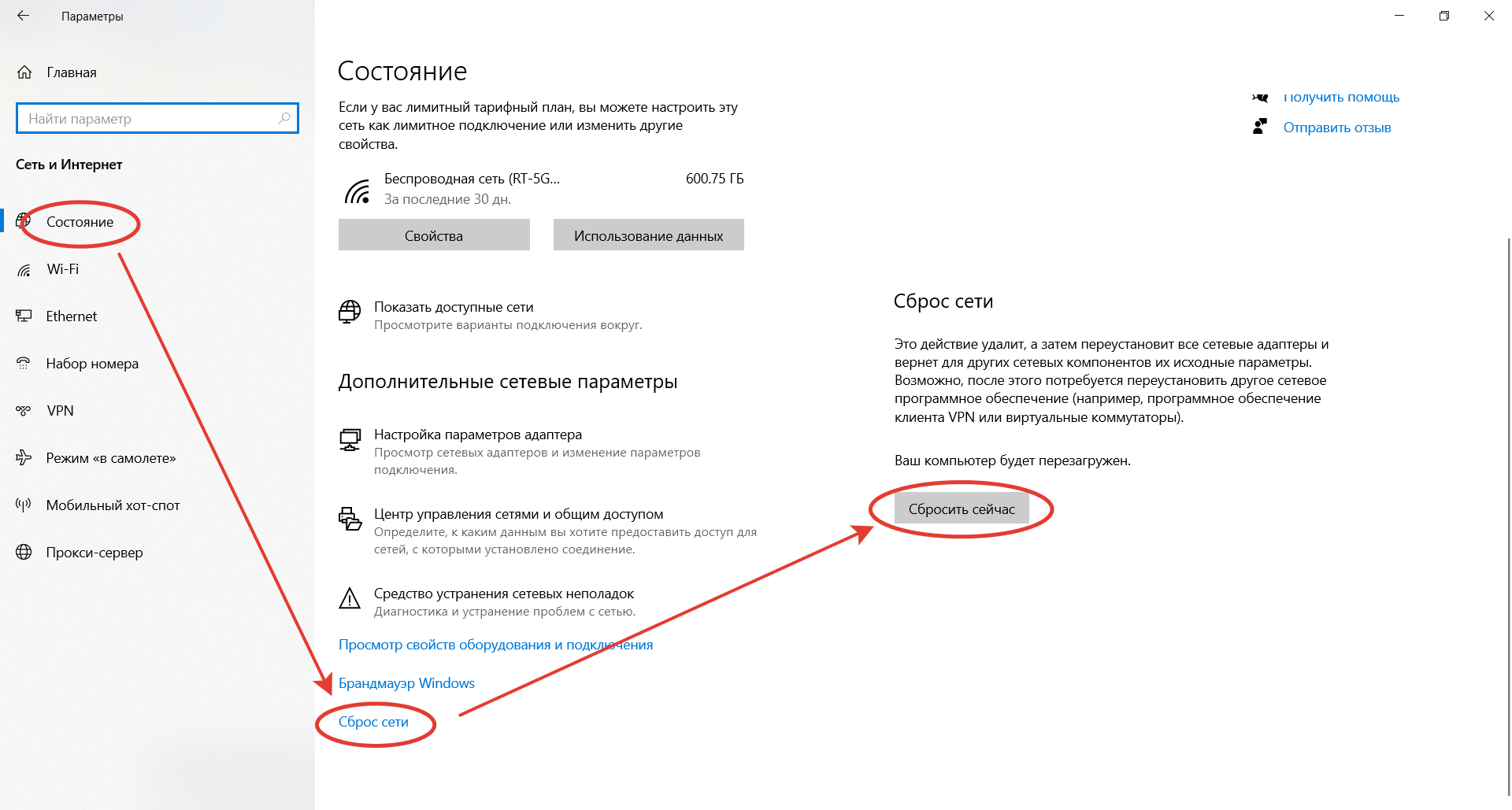

Большая часть неполадок, связанным с сетью, разрешается путем перезагрузки активных устройств (роутера, компьютера, принтера). Но иногда пользователю приходится сталкиваться с проблемами после обновления Windows, подключения нового оборудования в качестве замены сломанного. Наиболее универсальное решение неполадок заключается в полном сбросе настроек.

Последовательность действий:

- Запустить приложение «Параметры».

- Зайти во вкладку «Сеть и Интернет».

- Выбрать пункт «Состояние».

- Прокрутить до «Сброс сети».

- Кликнуть по пункту.

- Подтвердить задачу.

Второй «универсальный» вариант, не требующий квалификации в сетевых настройках, состоит в использовании встроенного в Windows инструмента «Диагностики неполадок». Открывается они при клике правой кнопкой мыши на сетевом подключении. В открывшемся окне выбирается один из адаптеров, по вине которого, как считает пользователь, возникли неполадки.

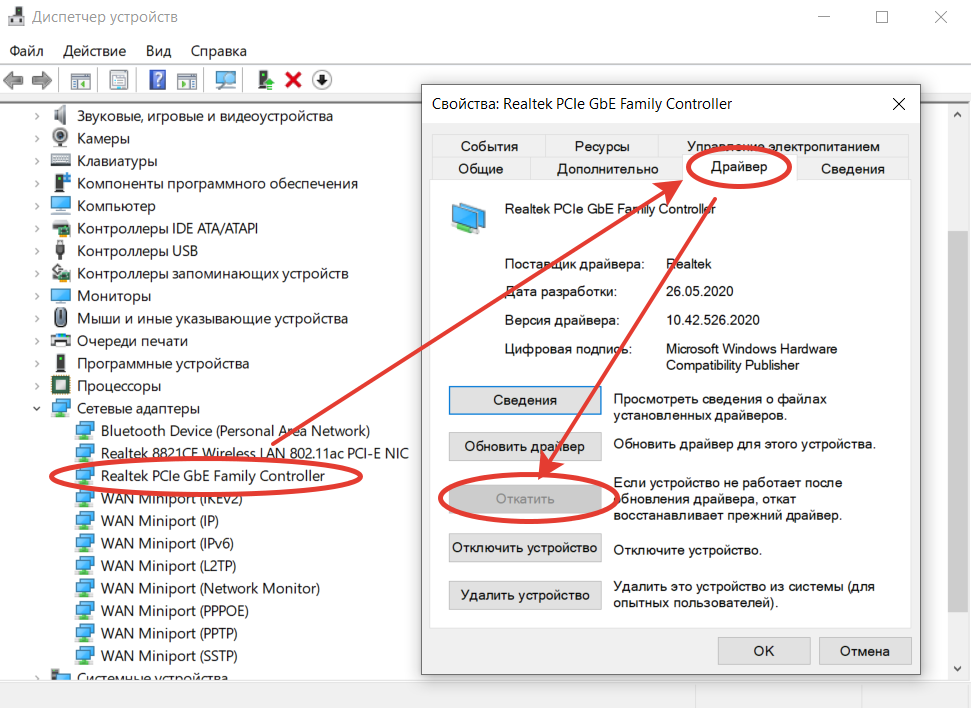

Система сканирует сетевые устройства и пытается обнаружить техническую проблему, выявить ее причину. По завершении процедуры отображается резюме с рекомендациями или заключение, что никаких неполадок не обнаружено. Если предложенные методики не помогли разрешить ситуацию, придется погружаться в детали. Например, разбираться, как откатить драйвер сетевого адаптера.

Выполняется это в «Диспетчере устройств» – нужно выбрать устройство, кликнуть по нему правой кнопкой мышки и далее по пункту «Свойства». В открывшейся вкладке следует переключиться на блок «Драйвер» и нажать на кнопку «Откатить». Она активна только при наличии в архиве системы старой версии драйвера. Если это так, стоит попробовать кликнуть на «Обновить драйвер».

При отсутствии эффекта от отката/обновления стоит принудительно дезактивировать отключение модуля для экономии энергии. Такой режим часто устанавливается «по умолчанию» при инсталляции или обновлении операционной системы. В большинстве случаев он никак не влияет на стабильность сети, но нельзя исключать вероятность несовместимости с конкретной моделью адаптера.

Выполняется отключение также через «Диспетчер устройств», только во вкладке «Управление электропитанием». Там достаточно снять галочку с «Разрешить отключение этого устройства для экономии энергии» и перезагрузить компьютер. Изменения остальных настроек (вроде включения стандарта FIPS или ручного редактирования системного реестра) лучше избегать.

Управление сетями. Правила для системного администратора

1. Введение

2. Основные задачи системного администратора

2.1. Подключение и удаление

аппаратных средств

2.2. Резервное копирование

2.3. Инсталляция новых программных

средств

2.4. Мониторинг системы

2.5. Поиск неисправностей

2.6. Ведение локальной документации

2.7 Контроль защиты

2.8. Подключение и удаление

пользователей. Оказание им помощи

3. Почему давят на системного администратора

1. Введение

Идея создания сетей для передачи

данных на большие и не очень большие расcтояния

витала в воздухе с той самой поры, как

человек впервые задумался над созданием

телекоммуникационных устройств. В разное

время и в различных ситуациях в качестве «устройств

передачи информации» использовались

почтовые голуби, бутылки с сообщениями «SOS»

и наконец, люди — гонцы и нарочные.

Конечно, с тех пор прошло немало

лет. В наши дни для того, чтобы передать от

одного человека к другому приглашение на

субботний футбольный матч, множество

компьютеров обмениваются электронными

сообщениями, используя для передачи

информации массу проводов, оптических

кабелей, микроволновых передатчиков и

прочего.

Компьютерные сети сегодня

представляют собой форму сотрудничества

людей и компьютеров, обеспечивающего

ускорение доставки и обработки информации.

Сеть обеспечивает обмен

информацией и ее совместное использование (разделение).

Компьютерные сети делятся на локальные (ЛВС,

Local Area Network, LAN), представляющие собой группу

близко расположенных, связанных между

собой компьютеров, и распределенные (глобальные,

Wide Area Networks, WAN) (рис. 1).

Соединенные в сеть компьютеры

обмениваются информацией и совместно

используют периферийное оборудование и

устройства хранения информации.

Очевидно, что администрирование

работы сетевых служб подразумевает

выполнение некоторых дополнительных

процедур, направленных на обеспечение

корректной работы всей системы. Вовсе не

обязательно, чтобы эти функции выполнял

один человек. Во многих организациях работа

распределяется между несколькими

администраторами. В любом случае необходим

хотя бы один человек, который понимал бы все

поставленные задачи и обеспечивал их

выполнение другими людьми.

|

|

2. Основные задачи системного администратора

2.1. Подключение и удаление аппаратных средств

Любая компьютерная сеть состоит

из трех основных компонентов:

- Активное оборудование (концентраторы,

коммутаторы, сетевые адаптеры и др.). - Коммуникационные каналы (кабели,

разъемы). - Сетевая операционная система.

Естественно, все эти компоненты

должны работать согласованно. Для

корректной работы устройств в сети

требуется их правильно инсталлировать и

установить рабочие параметры.

В случае приобретения новых

аппаратных средств или подключения уже

имеющихся аппаратных средств к другой

машине систему нужно сконфигурировать

таким образом, чтобы она распознала и

использовала эти средства. Изменение

конфигурации может быть как простой

задачей (например, подключение принтера),

так и более сложной (подключение нового

диска).

Для того чтобы принять

правильное решение о модернизации системы,

как системному администратору необходимо

проанализировать производительность

системы. Конечными узлами сети являются

компьютеры, и от их производительности и

надежности во многом зависят

характеристики всей сети в целом. Именно

компьютеры являются теми устройствами в

сети, которые реализуют протоколы всех

уровней, начиная от физического и

канального (сетевой адаптер и драйвер) и

заканчивая прикладным уровнем (приложения

и сетевые службы операционной системы).

Следовательно, оптимизация компьютера

включает две достаточно независимые задачи:

- Во-первых, выбор таких параметров

конфигурации программного и аппаратного

обеспечения, которые обеспечивали бы

оптимальные показатели

производительности и надежности этого

компьютера как отдельного элемента сети.

Такими параметрами являются, например,

тип используемого сетевого адаптера,

размер файлового кэша, влияющий на

скорость доступа к данным на сервере,

производительность дисков и дискового

контроллера, быстродействие

центрального процессора и т.п. - Во-вторых, выбор таких параметров

протоколов, установленных в данном

компьютере, которые гарантировали бы

эффективную и надежную работу

коммуникационных средств сети. Поскольку

компьютеры порождают большую часть

кадров и пакетов, циркулирующих в сети, то

многие важные параметры протоколов

формируются программным обеспечением

компьютеров, например начальное значение

поля TTL (Time-to-Live) протокола IP, размер окна

неподтвержденных пакетов, размеры

используемых кадров.

Тем не менее выполнение

вычислительной задачи может потребовать

участия в работе нескольких устройств.

Каждое устройство использует определенные

ресурсы для выполнения своей части работы.

Плохая производительность обычно является

следствием того, что одно из устройств

требует намного больше ресурсов, чем

остальные. Чтобы исправить положение, вы

должны выявить устройство, которое

расходует максимальную часть времени при

выполнении задачи. Такое устройство

называется узким местом (bottleneck). Например,

если на выполнение задачи требуется 3

секунды и 1 секунда тратится на выполнение

программы процессором, а 2 секунды — на

чтение данных с диска, то диск является

узким местом.

Определение узкого места —

критический этап в процессе улучшения

производительности. Замена процессора в

предыдущем примере на другой, в два раза

более быстродействующий процессор,

уменьшит общее время выполнения задачи

только до 2,5 секунд, но принципиально

исправить ситуацию не сможет, поскольку

узкое место устранено не будет. Если же мы

приобретем диск и контроллер диска, которые

будут в два раза быстрее прежних, то общее

время уменьшится до 2 секунд.

Если вы всерьез недовольны

быстродействием системы, исправить

положение можно следующими способами:

- обеспечив систему достаточным ресурсом

памяти. Объем памяти — один из основных

факторов, влияющих на производительность; - устранив некоторые проблемы, созданные

как пользователями (одновременный запуск

слишком большого количества заданий,

неэффективные методы программирования,

выполнение заданий с избыточным

приоритетом, а также объемных заданий в

часы пик), так и самой системой (квоты,

учет времени центрального процессора); - организовав жесткие диски и файловые

системы так, чтобы сбалансировать

нагрузку на них и таким образом

максимально повысить пропускную

способность средств ввода-вывода; - осуществляя текущий контроль сети,

чтобы избежать ее перегрузки и добиться

низкого коэффициента ошибок. Сети UNIX/Linux

можно контролировать с помощью программы

netstat. Если речь идет об сетевых

операционных системах семейства Windows, то

вам поможет утилита PerformanceMonitor (рис.

2)

. - откорректировав методику компоновки

файловых систем в расчете на отдельные

диски; - выявив ситуации, когда система

совершенно не соответствует

предъявляемым к ней требованиям.

Эти меры перечислены в порядке убывания эффективности.

|

|

2.2. Резервное копирование

Процедура резервного

копирования довольно утомительна и

отнимает много времени, но выполнять ее

необходимо. Ее можно автоматизировать, но

системный администратор обязан убедиться в

том, что резервное копирование выполнено

правильно и в соответствии с графиком.

Практически любая сетевая операционная

система содержит механизмы для создания

резервных копий или зеркального ведения

дисков. Например, в UNIX-системах самое

распространенное средство создания

резервных копий и восстановления данных —

команды dump и restore. В большинстве

случаев информация, хранящаяся в

компьютерах, стоит дороже самих

компьютеров. Кроме того, ее гораздо труднее

восстановить.

Существуют сотни весьма

изобретательных способов потерять

информацию. Ошибки в программном

обеспечении зачастую портят файлы данных.

Пользователи случайно удаляют то, над чем

работали всю жизнь. Хакеры и раздраженные

служащие стирают данные целыми дисками.

Проблемы c аппаратными средствами и

стихийные бедствия выводят их строя целые

машинные залы. Поэтому ни одну систему

нельзя эксплуатировать без резервных копий.

При правильном подходе создание

резервных копий данных позволяет

администратору восстанавливать файловую

систему (или любую ее часть) в том состоянии,

в котором она находилась на момент

последнего снятия резервных копий.

Резервное копирование должно

производиться тщательно и строго по

графику.

Поскольку многие виды неисправностей способны одновременно выводить из строя

сразу несколько аппаратных средств, резервные копии следует записывать на съемные

носители, CD-диски, ZIP-дискеты и т.д. Например, копирование содержимого одного

диска на другой, конечно, лучше, чем ничего, но оно обеспечивает весьма незначительный

уровень защиты от отказа контроллера.

|

|

2.3. Инсталляция новых программных средств

После приобретения нового

программного обеспечения его нужно

инсталлировать и протестировать. Если

программы работают нормально, необходимо

сообщить пользователям об их наличии и

местонахождении.

Как правило, самой ответственной

и самой сложной задачей системного

администратора являются инсталляция и

конфигурирование операционной системы. От

правильности ваших действий зависит,

будете ли вы играть в Quake и просматривать

любимые сайты или вам придется бегать между

пользователями системы и заниматься

рутинной работой.

Во многих современных

операционных системах разработчики идут по

пути исключения многих непродуктивных

параметров системы, с помощью которых

администраторы способны влиять на

производительность ОС. Вместо этого в

операционную систему встраиваются

адаптивные алгоритмы, которые определяют

рациональные параметры системы во время ее

работы. С помощью этих алгоритмов ОС может

динамически оптимизировать свои параметры

в отношении многих известных сетевых

проблем, автоматически перераспределяя

свои ресурсы и не привлекая к решению

администратора.

Существуют различные критерии

оптимизации производительности

операционной системы. К числу наиболее

распространенных критериев относятся:

- Наибольшая скорость выполнения

определенного процесса. - Максимальное число задач, выполняемых

процессором за единицу времени. Эта

характеристика также называется

пропускной способностью компьютера. Она

определяет качество разделения ресурсов

между несколькими одновременно

выполняемыми процессами. - Освобождение максимального количества

оперативной памяти для самых

приоритетных процессов, например

процесса, выполняющего функции файлового

сервера, или же для увеличения размера

файлового кэша. - Освобождение наибольшего количества

дисковой памяти.

Обычно при оптимизации

производительности ОС администратор

начинает этот процесс при заданном наборе

ресурсов. В общем случае одновременно

улучшить все критерии производительности

невозможно. Например, если целью является

увеличение доступной оперативной памяти,

то администратор может увеличить размер

страничного файла, но это приведет к

уменьшению доступного дискового

пространства.

После инсталляции и оптимальной

настройки операционной системы начинается

практически бесконечный процесс установки

программного обеспечения. И здесь на первый

план выходят проблемы совместимости

различных программ, а если вы

устанавливаете серверное программное

обеспечение, — то еще и о безопасности.

Если вы начинающий системный администратор — устанавливайте на свой сервер

более простые программы — в них меньше ошибок. В UNIX — избавьтесь

от sendmail, поставьте другой SMTP-демон, внимательно анализируйте исходный

код всех устанавливаемых на сервер программ, особенно если имя производителя

вам ничего не говорит. В Windows NT не стоит использовать монстры типа Microsoft

Exchange Server, и желательно избегать установки на сервер всевозможных freeware-программок.

|

|

2.4. Мониторинг системы

Существует великое множество

обязательных для исполнения ежедневных

операций. Например, проверка правильности

функционирования электронной почты и

телеконференций, просмотр регистрационных

файлов на предмет наличия ранних признаков

неисправностей, контроль за подключением

локальных сетей и за наличием системных

ресурсов.

Все многообразие средств,

применяемых для мониторинга и анализа

вычислительных сетей, можно разделить на

несколько крупных классов:

Системы управления сетью (NetworkManagementSystems)

— централизованные программные системы,

которые собирают данные о состоянии узлов и

коммуникационных устройств сети, а также

данные о трафике, циркулирующем в сети. Эти

системы не только осуществляют мониторинг

и анализ сети, но и выполняют в

автоматическом или полуавтоматическом

режиме действия по управлению сетью —

включение и отключение портов устройств,

изменение параметров мостов адресных

таблиц мостов, коммутаторов и

маршрутизаторов и т.п. Примерами систем

управления могут служить популярные

системы HPOpenView, SunNetManager, IBMNetView.

Средства управления системой (SystemManagement).

Средства управления системой часто

выполняют функции, аналогичные функциям

систем управления, но по отношению к другим

объектам. В первом случае объектами

управления являются программное и

аппаратное обеспечение компьютеров сети, а

во втором — коммуникационное оборудование.

Вместе с тем некоторые функции этих двух

видов систем управления могут

дублироваться, например средства

управления системой могут выполнять

простейший анализ сетевого трафика.

Встроенные системы диагностики и

управления (Embeddedsystems). Эти системы

выполняются в виде программно-аппаратных

модулей, устанавливаемых в

коммуникационное оборудование, а также в

виде программных модулей, встроенных в

операционные системы. Они выполняют

функции диагностики и управления

единственным устройством, и в этом их

основное отличие от централизованных

систем управления. Примером средств этого

класса может служить модуль управления

концентратором Distrebuted 5000, реализующий

функции автосегментации портов при

обнаружении неисправностей, приписывания

портов внутренним сегментам концентратора,

и ряд других. Как правило, встроенные модули

управления «по совместительству»

выполняют роль SNMP-агентов, поставляющих

данные о состоянии устройства для систем

управления.

Анализаторы протоколов (Protocolanalyzers).

Представляют собой программные или

аппаратно-программные системы, которые

ограничиваются, в отличие от систем

управления, лишь функциями мониторинга и

анализа трафика в сетях. Хороший анализатор

протоколов может захватывать и

декодировать пакеты большого количества

протоколов, применяемых в сетях, — обычно

несколько десятков. Анализаторы протоколов

позволяют установить некоторые логические

условия для захвата отдельных пакетов и

выполняют полное декодирование

захваченных пакетов, то есть показывают в

удобной для специалиста форме вложенность

друг в друга пакетов протоколов разных

уровней с расшифровкой содержания

отдельных полей каждого пакета.

Оборудование для диагностики и

сертификации кабельных систем. Условно

это оборудование можно поделить на четыре

основные группы: сетевые мониторы, приборы

для сертификации кабельных систем,

кабельные сканеры и тестеры (мультиметры).

Экспертные системы. Этот вид

систем аккумулирует человеческие знания о

выявлении причин аномальной работы сетей и

возможных способах приведения сети в

работоспособное состояние. Экспертные

системы часто реализуются в виде отдельных

подсистем различных средств мониторинга и

анализа сетей: систем управления сетями,

анализаторов протоколов, сетевых

анализаторов. Простейшим вариантом

экспертной системы является контекстно-зависимая

help-система. Более сложные экспертные

системы представляют собой так называемые

базы знаний, обладающие элементами

искусственного интеллекта. Примером такой

системы является экспертная система,

встроенная в систему управления Spectrum

компании Cabletron.

Многофункциональные устройства

анализа и диагностики. В последние годы

в связи с повсеместным распространением

локальных сетей возникла необходимость

разработки недорогих портативных приборов,

совмещающих функции нескольких устройств:

анализаторов протоколов, кабельных

сканеров и даже ряд возможностей ПО

сетевого управления.

Однако в отдельной сети Ethernet

формальные процедуры управления сетью

внедрять, как правило, не стоит. Достаточно

провести тщательное тестирование сети

после инсталляции и время от времени

проверять уровень нагрузки. Сломается —

почините.

Если у вас задействованы глобальная сеть или сложные ЛВС, рассмотрите вопрос

приобретения выделенных станций управления сетью со специальным программным

обеспечением.

|

|

2.5. Поиск неисправностей

Операционные системы и

аппаратные средства, на которых они

работают, время от времени выходят из строя.

Задача администратора — диагностировать

сбои в системе и в случае необходимости

вызвать специалистов. Как правило, найти

неисправность бывает намного сложнее, чем

устранить ее.

Если вы обнаружили, что какой-то

из узлов сети работает некорректно или

вовсе отказывается работать, вам стоит

обратить внимание на светодиодные

индикаторы при включенном концентраторе и

компьютерах, соединенных кабелями. Если они

не горят, то очень вероятно, что причина

заключается в следующем:

- Адаптеры некорректно сконфигурированы. Чаще всего при инсталляции сети проблем

не возникает до тех пор, пока не будут подключены кабели, а иногда и до попытки

получить доступ к сетевым ресурсам. Обычно источником проблемы является конфликт

IRQ (два устройства используют одно прерывание). Такие ситуации не всегда

легко обнаружить программными средствами, поэтому внимательно проверьте установки

прерываний для всех устройств компьютера (звуковые платы, параллельные и последовательные

порты, приводы CD-ROM, другие сетевые адаптеры и т.п). Иногда в определении

доступного прерывания может помочь программа конфигурирования и/или диагностики

адаптера. В некоторых случаях проблемы возникают при использовании на современных

компьютерах с шиной PCI для сетевого адаптера IRQ 15, даже если это прерывание

не используется. - Адаптер не отвечает на запросы. Если после включения компьютера программа

диагностики не может обнаружить адаптер или детектирует сбой при внутреннем

тесте, попробуйте заменить адаптер или обратитесь к его производителям. - Если проверка адаптеров и кабелей доказала их работоспособность, причиной

возникновения проблем могут быть некорректные параметры драйвера сетевого

адаптера. Проверьте корректность параметров и сам драйвер (он должен быть

предназначен для используемого вами адаптера). Дополнительную информацию можно

найти в описании адаптера. - Концентраторы редко являются источником проблем, однако одной из наиболее

распространенных проблем такого рода является отсутствие питания. Иногда неисправный

сетевой адаптер может нарушить работу порта в концентраторе. Для проверки

адаптера пользуйтесь диагностическими программами из комплекта адаптера.

|

|

2.6. Ведение локальной документации

Настраивая конфигурацию под

конкретные требования, вы вскоре

обнаружите, что она значительно отличается

от той, что описана в документации (базовой

конфигурации). Скорее всего, вы не вечно

будете занимать место системного

администратора и рано или поздно на ваше

место придет другой человек. Известно, что

бывших супругов и бывших системных

администраторов редко вспоминают добрым

словом. Но, чтобы уменьшить количество «камней

в ваш огород» и, что важнее, оградить себя от

звонков и вопросов с места бывшей работы,

системный администратор должен

документировать все инсталлируемые

программные средства, не входящие в

стандартный пакет поставки,

документировать разводку кабелей, вести

записи по обслуживанию всех аппаратных

средств, регистрировать состояние

резервных копий и документировать правила

работы с системой.

Также следует учитывать, что

система учета, ядро, различные утилиты —

все эти программы выдают данные, которые

регистрируются и в конце концов попадают на

ваши диски. Эти данные тоже являются

локальной документацией, характеризующей

работу конкретной системы. Однако срок

полезной службы большинства данных

ограничен, поэтому их нужно обобщать,

упаковывать и наконец, выбрасывать.

Процедура ведения файлов

регистрации в любой операционной системе

представляет собой набор процедур, которые

повторяются через определенное время в

одном и том же порядке. Следовательно, ее

необходимо автоматизировать.

В UNIX-системах для этой цели

используется процесс cron. А программа syslog

может удачно применяется в качестве полной

системы регистрации. Она отличается

высокой гибкостью и позволяет сортировать

сообщения системы по источникам и степени

важности, а затем направлять их в разные

пункты назначения: в файлы регистрации, на

терминалы пользователей и даже на другие

машины. Одной из самых ценных особенностей

этой системы является ее способность

централизовать регистрацию для сети.

Администраторы Windows NT могут для

тех же целей использовать утилиту PerformanceMonitor,

разработанную для фиксации активности

компьютера в реальном масштабе времени. С

ее помощью можно определить большую часть

узких мест, снижающих производительность.

Эта утилита включена в Windows NT Server и Windows NT

Workstation.

PerformanceMonitor основан на ряде

счетчиков, которые фиксируют такие

характеристики, как число процессов,

ожидающих завершения операции с диском,

число сетевых пакетов, передаваемых в

единицу времени, процент использования

процессора и другие. PerformanceMonitor

генерирует полезную информацию

посредством следующих действий:

- наблюдения за производительностью в реальном времени и в исторической перспективе;

- определения тенденций во времени;

- определения узких мест;

- отслеживания последствий изменения конфигурации системы;

- наблюдения за локальным или удаленными компьютерами;

- предупреждения администратора о событиях, связанных с превышением некоторыми

характеристиками заданных порогов.

|

|

2.7 Контроль защиты

Основной особенностью любой

сетевой системы является то, что ее

компоненты распределены в пространстве, а

связь между ними осуществляется физически

— при помощи сетевых соединений (коаксиальный

кабель, витая пара, оптоволокно и т.д.) и

программно — при помощи механизма

сообщений. К сетевым системам наряду с обычными

(локальными) атаками, осуществляемыми в

пределах одной операционной системы,

применим специфический вид атак,

обусловленный распределенностью ресурсов

и информации в пространстве, — так

называемые сетевые (или удаленные) атаки.

Они характеризуются тем, что, во-первых,

злоумышленник может находиться за тысячи

километров от атакуемого объекта, а во-вторых,

нападению может подвергнуться не

конкретный компьютер, а информация,

передающаяся по сетевым соединениям.

Системный администратор должен

реализовывать стратегию защиты и

периодически проверять, не нарушена ли

защита системы.

Естественно, абсолютная защита

сети невозможна, однако задача каждого

администратора — сделать все возможное для

максимального ее улучшения. При построении

системы защиты разумно придерживаться

следующих принципов:

- Актуальность. Защищаться следует от

реальных атак, а не от фантастических или

же архаичных. - Разумность затрат. Поскольку 100% защиты

вы все равно не обеспечите, необходимо

найти тот рубеж, за которым дальнейшие

траты на повышение безопасности превысят

стоимость той информации, которую может

украсть злоумышленник.

Конечно же, действия, которые вы

должны предпринять для защиты своего

сервера очень зависят от того, какую

операционную систему вы используете.

Однако есть ряд простых правил, которые

пригодятся любому системному

администратору.

- Внимательно прочитайте руководство по администрированию системы, вы наверняка

найдете там полезные советы, которыми захотите воспользоваться. - Запустите программу автоматизированного контроля вашего хоста — типа

Internet Scanner. Система Internet Scanner может быть запущена на одной из

платформ (Windows NT, Windows 2000, HP/UX, AIX, Linux, Sun OS, Solaris). Используется

она для анализа защищенности систем. - Загляните на серверы CERT (http://www.cert.org)

(рис. 3) или CIAC (http://ciac.llnl.gov)

и внимательно прочитайте относящиеся к вашей ОС бюллетени за последнее время.

Установите все рекомендуемые заплатки и сконфигурируйте систему, как полагается. - Правильно настройте (или установите) межсетевой экран. Поставьте монитор

всех входящих соединений (например, tcp_wrapper). - Запустите последний взломщик паролей. Здесь у вас большое преимущество перед

хакерами — у вас уже есть файл с хэшированными паролями. - Проверьте настройки основных Интернет-служб (http, ftp). Максимально используйте

анонимный доступ, чтобы предотвратить передачу паролей по сети в открытом

виде. При необходимости разграничения доступа используйте стойкие протоколы

типа SSL. - У всех остальных сетевых служб также по возможности используйте аутентификацию,

не включающую передачу пароля открытым текстом. - Выбросьте некоторые малоиспользуемые службы. Особенно это касается администраторов

UNIX-серверов: давно не используемый, но существующий на вашем сервере сервис

типа finger, talk, rpc может стать той самой «дырой» в системе безопасности,

через которую сможет проникнуть (или уже проник) хакер. - Поставьте proxy-сервер для дополнительной аутентификации извне, а также

для скрытия адресов и топологии внутренней подсети. - Поставьте защищенную версию UNIX или другой операционной системы.

|

|

2.8. Подключение и удаление пользователей. Оказание им помощи

Создание бюджетов для новых

пользователей и удаление бюджетов тех

пользователей, которые уже не работают, —

обязанность системного администратора.

Процесс включения и удаления пользователей

можно автоматизировать, но некоторые

решения, от которых зависит включение

нового пользователя, должен принимать

администратор.

Очень часто сотрудники

предприятия оказываются самым слабым

звеном в системе его безопасности, поэтому

системному администратору следует уделять

больше внимания работе с пользователями

системы. Иначе простой листочек бумаги с

паролем, лежащий на рабочем месте

забывчивой сотрудницы, сделает бесполезной

выверенную настройку вашего межсетевого

экрана.

Для усиления безопасности

компьютерных систем компании разумными

могут считаться следующие шаги:

- Привлечение внимания людей к вопросам

безопасности. - Осознание сотрудниками всей

серьезности проблемы и принятие в

организации политики безопасности. - Изучение и внедрение необходимых

методов и действий для повышения защиты

информационного обеспечения.

Если вы работаете в крупной (более

100 человек) организации, то для определения

уровня ее защищенности можно провести тест

на проникновение. Этот метод позволяет

выявить недостатки безопасности с точки

зрения постороннего человека. Он позволяет

протестировать схему действий, которая

раскрывает и предотвращает внутренние и

внешние попытки проникновения и сообщает о

них.

Тест должен разрешить два

основных вопроса:

- Все ли пункты политики безопасности

достигают своих целей и используются так,

как было задумано. - Существует ли что-либо, не отраженное в

политике безопасности, что может быть

использовано для достижения

злоумышленником своих целей.

Таблица. Вероятность успешного

проведения атаки в зависимости от навыков

выполняющего (низкая — 1, средняя — 2,

высокая — 3)

|

Класс атаки/ Подготовленность злоумышленника |

Новичок |

Любитель |

Профессионал |

|---|---|---|---|

|

Средства применения |

|||

|

Телефон |

3 |

3 |

3 |

|

Электронная почта |

2 |

3 |

3 |

|

Обыкновенная почта |

1 |

3 |

3 |

|

Разговор по Internet |

3 |

3 |

3 |

|

Личная встреча |

1 |

2 |

3 |

|

Уровень общения (отношения) |

|||

|

Официальный |

2 |

3 |

3 |

|

Товарищеский |

3 |

3 |

3 |

|

Дружеский |

1 |

2 |

3 |

|

Степень доступа |

|||

|

Администратор |

1 |

2 |

3 |

|

Начальник |

1 |

2 |

3 |

|

Пользователь |

3 |

3 |

3 |

|

Знакомый |

2 |

3 |

3 |

Все попытки должны

контролироваться обеими сторонами — как

взломщиком, так и «клиентом». Это поможет

протестировать систему гораздо более

эффективно. Необходимо также свести к

минимуму количество людей, знающих о

проведении эксперимента.

Требуется создать и разработать различные варианты политики безопасности, определить

правила корректного использования телефонов компьютеров и другой техники. Необходимо

учитывать и неосведомленность в области безопасности, поскольку любые средства

технического контроля могут быть использованы ненадлежащим образом. В итоге

тестирование системы безопасности должно обеспечить вам защиту от проникновения.

|

|

3. Почему давят на системного администратора

Сети имеют тенденцию

разрастаться, следовательно, вы будете

вынуждены тратить все больше и больше

времени на выполнение функций

администратора. Вскоре окажется, что вы —

единственный человек в своей организации,

который знает, как решить целый ряд

важнейших проблем.

Поскольку круг обязанностей

системного администратора четко

ограничить нельзя, от вас, скорее всего,

потребуют, чтобы вы были не только штатным

администратором, но и штатным инженером,

писателем, а также секретарем.

Вместо этого мы предлагаем вам

следующее: ведите работу на должном уровне,

параллельно регистрируя время,

затрачиваемое на системное

администрирование. Собирайте

доказательства, которые могут вам

пригодиться, когда вы попросите

руководство взять в штат еще одного

администратора или освободить вас от «лишних»

обязанностей.

С другой стороны, вы можете обнаружить, что системное администрирование вам

нравится. В этом случае проблем с поиском работы у вас не будет.

КомпьютерПресс 5’2001